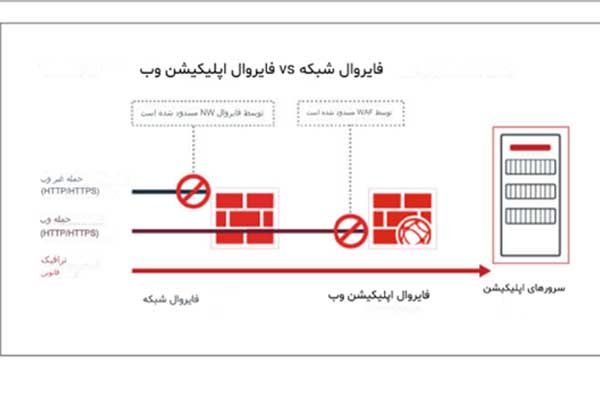

در عصر مدرن حملات سایبری پیچیده و نوآوری دیجیتال، برای کسبوکارها بسیار مهم است که بدانند با چه تهدیداتی مواجه هستند و دفاع امنیتیشان از آنها چه محافظتی میکند. این امر به ویژه در مورد فایروال ها صادق است، زیرا فایروالهای اپلیکیشن وب و فایروال های شبکه از سازمانها در برابر انواع مختلف حملات محافظت می کنند. بنابراین درک اهمیت و تفاوت بین امنیت WAF و امنیت فایروال شبکه که به جلوگیری از حملات وب و حملات شبکه گستردهتر کمک می کند، ضروری است.

به طور کلی، کسبوکارها از دادهها و کاربران خود با فایروالهای شبکه محافظت میکنند؛ این نوع فایروالها، فاقد انعطافپذیری و شفافیت برای محافظت در برابر تهدیدات امنیتی مدرن هستند. اما رشد راهکارهای BYOD، ابر عمومی و SaaS به این معنی است که آنها باید یک WAF را به استراتژی امنیتی خود اضافه کنند. این امر محافظت در برابر حملات علیه اپلیکیشنهای وب را افزایش میدهد.

این اپلیکیشنها در یک سرور راه دور ذخیره می شوند، با استفاده از یک اینترفیس مرورگر از طریق اینترنت ارائه می شوند و اهداف جذابی برای هکرها هستند. این مقاله بررسی تفاوت بین WAF و فایروال های شبکه را در دستور کار خواهد داشت.

فایروال اپلیکیشن وب (WAF)

یک فایروال اپلیکیشن وب (Web Application Firewall) یا به اختصار WAF با هدف قرار دادن ترافیک HTTP، از اپلیکیشنهای وب محافظت می کند؛ این نوع فایروال، با یک فایروال استاندارد، که مانعی بین ترافیک شبکه خارجی و داخلی ایجاد می کند، متفاوت است.

یک WAF بین کاربران خارجی و اپلیکیشن های وب قرار می گیرد تا تمام ارتباطات HTTP را آنالیز کند. سپس درخواست های مخرب را قبل از رسیدن به کاربران یا اپلیکیشنهای وب، شناسایی و بلاک می کند. در نتیجه، WAFها، اپلیکیشنهای وب و سرورهای وب حیاتی کسب و کار را از تهدیدات روز صفر و سایر حملات لایه اپلیکیشن ایمن می کنند. این امر به طور فزایندهای اهمیت پیدا می کند، چراکه کسب و کارها به سمت ابتکارات دیجیتالی جدید گسترش مییابند که میتواند اپلیکیشنهای وب جدید و اینترفیس های برنامه نویسی اپلیکیشن (API) را در برابر حملات آسیب پذیر کند.

فایروالهای سطح شبکه

فایروال شبکه از یک شبکه محلی امن در برابر دسترسی غیرمجاز محافظت میکند تا بدین ترتیب از حملات جلوگیری کند. هدف اصلی فایروال شبکه جداسازی و کنترل ارتباطات مناطقی است که از نظر امنیتی متفاوت هستند، برخی از مناطق امن و برخی دیگر از نظر امنیتی دچار چالش هستند. بدون فایروال، هر کامپیوتری با آدرس آی پی عمومی، خارج از شبکه قابل دسترسی است و به طور بالقوه در معرض خطر حمله قرار دارد.

تفاوت های کلیدی WAF با فایروالهای سطح شبکه

در ادامه مقاله، فایروال های شبکه و WAF از جوانب مختلف از جمله امنیت، ترافیک، محافظت و چند مورد دیگر بررسی خواهند شد.

امنیت WAF

یک WAF با هدف قرار دادن ترافیک HTTP از اپلیکیشن های وب محافظت می کند. این با یک فایروال استاندارد، که مانعی بین ترافیک شبکه خارجی و داخلی ایجاد می کند، متفاوت است.

یک WAF بین کاربران خارجی و اپلیکیشنهای وب قرار میگیرد و تمامی ارتباطات HTTP را آنالیز می کند، سپس درخواست های مخرب را قبل از اینکه به کاربران یا اپلیکیشنهای وب برسند، شناسایی و بلاک می کند. در نتیجه، WAFها، اپلیکیشنهای وب و سرورهای وب حیاتی کسب و کار را از تهدیدات روز صفر و سایر حملات لایه اپلیکیشن ایمن می کنند. این امر به طور فزایندهای اهمیت پیدا می کند، چراکه کسب و کارها به سمت ابتکارات دیجیتالی جدید گسترش مییابند که میتواند وب اپلیکیشنهای جدید و اینترفیس های برنامه نویسی اپلیکیشن (API) را در برابر حملات آسیب پذیر کند.

امنیت فایروال شبکه

فایروال شبکه از یک شبکه محلی امن در برابر دسترسی غیرمجاز محافظت می کند تا از خطر حملات جلوگیری کند. هدف اصلی فایروال شبکه جداسازی و کنترل ارتباطات مناطقی است که از نظر امنیتی متفاوت هستند، برخی از مناطق امن و برخی دیگر از نظر امنیتی دچار چالش هستند.بدون فایروال، هر کامپیوتری با آدرس آی پی عمومی، خارج از شبکه قابل دسترسی است و به طور بالقوه در معرض خطر حمله قرار دارد.

ترافیک اپلیکیشن در مقایسه با ترافیک شبکه

فایروال های شبکه قدیمی، دسترسی غیرمجاز به شبکه های خصوصی را کاهش میدهند و یا از آن جلوگیری می کنند. پالیسیهای فایروال، ترافیک مجاز به شبکه را تعریف میکنند و هرگونه دسترسی دیگر بلاک میشود. نمونههایی از ترافیک شبکه که این موضوع به جلوگیری از آن کمک میکند، کاربران غیرمجاز و حملات کاربران یا دستگاههای موجود در مناطق کمتر امن هستند.

یک WAF به طور اختصاصی ترافیک اپلیکیشنها را هدف قرار میدهد و از ترافیک و اپلیکیشنهای HTTPو HTTPS در مناطق قابل دسترسی از اینترنت شبکه محافظت می کند. این امر کسب و کارها را در برابر تهدیداتی مانند حملات اسکریپت بین سایتی (XSS)، حملات DDoS و حملات تزریق SQL ایمن می کند.

مقایسه حفاظت در لایه 7 با لایههای 3 و 4

تفاوت فنی کلیدی بین فایروال سطح اپلیکیشن و فایروال سطح شبکه، لایه امنیتی است که آنها روی آن کار می کنند. لایه های امنیتی توسط مدل OSI تعریف می شوند. این مدل عملکردهای ارتباطی را در سیستمهای مخابراتی و محاسباتی مشخص و استاندارد می کند.

WAFها از حملات در لایه 7 مدل OSI محافظت می کنند که سطح اپلیکیشن است و شامل حملات علیه اپلیکیشن هایی نظیر Ajax، ActiveX و JavaScript و همچنین دستکاری کوکیها، تزریق SQL و حملات URL میشود. آنها همچنین پروتکلهای اپلیکیشنهای وب HTTP و HTTPS را مورد هدف قرار میدهند که برای اتصال مرورگرهای وب و سرورهای وب استفاده می شوند.

به عنوان مثال، یک حمله DDoS لایه 7، سیلی از ترافیک را به لایه سرور (یعنی جایی که صفحات وب در پاسخ به درخواستهای HTTP تولید و تحویل می شوند) می فرستد. یک WAF با عمل به عنوان یک پروکسی معکوس این مشکل را اصلاح می کند. این پراکسی از سرور هدف در برابر ترافیک مخرب محافظت میکند و با فیلترینگ درخواست ها، استفاده از ابزارهای DDoS را شناسایی می کند.

فایروال های شبکه در لایههای 3 و 4 مدل OSI کار می کنند که از انتقال داده و ترافیک شبکه محافظت می کنند که شامل حملات DNS، پروتکل انتقال فایل (FTP) و همچنین پروتکل انتقال ایمیل ساده (SMTP)، پوسته امن (SSH) و Telnet میشود.

حملات وب در مقابل دسترسی غیرمجاز

راهکارهای WAF از کسب و کارها در برابر حملات مبتنی بر وب که اپلیکیشنها را هدف قرار می دهند، محافظت می کند. بدون فایروال اپلیکیشن، هکرها می توانند از طریق آسیبپذیریهای اپلیکیشن وب به شبکه گستردهتر نفوذ کنند. راهکارهای امنیتی WAF از کسب و کارها در برابر حملات رایج وب محافظت میکنند. این حملات از این قرار هستند:

- DDoS: تلاشی است برای ایجاد اختلال در شبکه، سرویس یا سرور، از طریق اشباع آن با سیلی از ترافیک اینترنتی. قصد آن تمام کردن منابع هدف مورد نظر است و از آنجایی که مخرب بودن ترافیک همیشه واضح نیست، در نتیجه دفاع در برابر آن دشوار است.

- تزریقSQL : نوعی حمله تزریقی است که هکر را قادر می سازد تا دستورات مخرب SQL را اجرا کند. این دستورات، سرور پایگاه داده پشت یک اپلیکیشن وب را کنترل می کنند. این به مهاجمان امکان میدهد تا احراز هویت و مجوز صفحه وب را دور بزنند و محتوای پایگاه داده SQL را بازیابی کنند، سپس رکوردهای آن را اضافه، اصلاح و حذف کنند.

مجرمان سایبری می توانند از تزریق SQL استفاده کنند تا به اطلاعات مشتری، دادههای شخصی و مالکیت معنوی دسترسی پیدا کنند. در سال 2017، این نوع حمله در بین 10 تهدید برتر OWASP به عنوان تهدید شماره یک برای امنیت اپلیکیشنهای وب قرار گرفت.

- اسکریپت بین سایتی (XSS): یک آسیب پذیری امنیتی وب است که مهاجمان را قادر می سازد تا تعاملات کاربر با اپلیکیشنها را به خطر بیاندازند و مهاجم را قادر میسازد تا پالیسی یکسانی که وبسایتهای مختلف را جدا میکند را دور بزند. در نتیجه، مهاجم میتواند به عنوان یک کاربر واقعی جلوه کند و به دادهها و منابعی که کاربران واقعی نسبت به آنها مجاز هستند، دسترسی داشته باشد.

فایروال های شبکه از دسترسی غیرمجاز و ترافیک ورودی و خروجی شبکه محافظت می کنند و در سرتاسر شبکه، در برابر حملات علیه دستگاهها و سیستمهایی که به اینترنت متصل می شوند، محافظت می کنند. نمونه هایی از حملات شبکهای که اغلب استفاده می شوند عبارتند از:

- دسترسی غیرمجاز: دسترسی غیرمجاز مربوط به مهاجمانی است که بدون اجازه، به یک شبکه دسترسی دارند. این نوع دسترسی معمولاً از طریق سرقت اطلاعات اکانت، مهندسی اجتماعی و تهدیدات داخلی، حاصل میشود.

- حملات (MITM): مهاجمان یا ترافیک بین شبکه و سایتهای خارجی و یا ترافیک درون خود شبکه را رهگیری می کنند. این اغلب در نتیجه پروتکلهای ارتباطی ناامن اتفاق میافتد و مهاجمان را قادر میسازد تا دادهها را در جریان انتقال بدزدند، سپس اطلاعات اکانت کاربر را به دست آورده و اکانتهای وی را در اختیار گیرند. Man-in-the-middle یا MITM به حملات مرد میانی نیز موسوم است.

- افزایش امتیاز و دسترسی (Privilege): مهاجمان به یک شبکه دسترسی پیدا میکنند و سپس از افزایش امتیاز برای گسترش دسترسی خود به سیستم استفاده می کنند. آنها می توانند این کار را به صورت افقی یا عمودی انجام دهند؛ در حالت افقی، به سیستمهای مجاور دسترسی پیدا می کنند و در حالت عمودی، امتیازات بالاتر در همان سیستم به دست می آید.

انتخاب فایروال اپلیکیشن یا فایروال شبکه

فایروالهای شبکه و WAFهای استاندارد، در برابر انواع متفاوتی از تهدیدات از شبکه محافظت می کنند؛ بنابراین انتخاب مناسب بسیار مهم است. فایروال شبکه به تنهایی از کسب و کارها در برابر حملات علیه صفحات وب محافظت نمیکند. این نوع حملات فقط از طریق قابلیتهای WAF قابل پیشگیری هستند. بنابراین بدون فایروال اپلیکیشن، احتمالا شبکه گستردهتر کسبوکارها، در برابر حمله از طریق آسیبپذیریهای اپلیکیشنهای وب، ایمن نخواهد بود. با این حال، یک WAF نمی تواند از حملات در لایه شبکه محافظت کند، بنابراین باید به جای جایگزینی، فایروال شبکه را تکمیل کرد.

راهکارهای مبتنی بر وب و شبکه، هر کدام در لایههای مختلف کار می کنند و از انواع متفاوتی از ترافیک محافظت می کنند. پس به جای رقابت، مکمل یکدیگر هستند. فایروال شبکه معمولاً از طیف وسیعتری از انواع ترافیک محافظت می کند، در حالی که یک WAF با تهدید خاصی سروکار دارد که رویکرد سنتی نمی تواند آن را پوشش دهد. بنابراین توصیه میشود که هر دو راهکار را داشته باشید، به خصوص اگر سیستم عاملهای کسب و کار به طور نزدیک با وب کار می کنند.

چالش به جای اینکه بر سر انتخاب یکی به جای دیگری باشد، بیشتر در مورد انتخاب سیستم امنیتی WAF مناسب است که به بهترین وجه با نیازهای کسب و کار مطابقت داشته باشد. یک WAF می بایست دارای یک شتابدهنده سختافزاری باشد، ترافیک را کنترل کند و اقدامات مخرب را بلاک کند، دسترس بالایی داشته باشد و برای حفظ عملکرد همراه با رشد کسبوکار، مقیاسپذیر باشد.

فایروال های نسل بعدی در مقابل فایروالهای WAF و شبکه

خرید محصولات فایروال جداگانه برای محافظت از همه لایههای امنیتی گران و مایه زحمت است. این امر کسب و کارها را به سمت راهکارهای جامعی مانند فایروالهای نسل بعدی (NGFW) سوق میدهد. NGFWها معمولاً قابلیت های فایروالهای شبکه و WAF را در یک سیستم مدیریت مرکزی ترکیب می کنند. آنها همچنین مولفههای اضافی برای پالیسیهای امنیتی فراهم می کنند، که برای محافظت از کسب و کارها در برابر تهدیدات امنیتی مدرن حیاتی است.

NGFWها سیستمهای مبتنی بر زمینه (context-based) هستند که از اطلاعاتی مانند هویت، زمان و مکان برای تأیید اینکه آیا کاربر همان کسی است که ادعا میکند یا نه، استفاده میکنند. این دید مضاعف، به کسب و کار این امکان را می دهد تا تصمیمات آگاهانه و هوشمندانهتری در مورد دسترسی کاربران بگیرند. آنها همچنین شامل ویژگیهایی مانند آنتی ویروس، ضد بدافزار، سیستم های جلوگیری از نفوذ، و فیلترینگ URL هستند. این امر کارایی پالیسیهای امنیتی در راستای تهدیدهای پیچیده روزافزونی که کسبوکارها با آن مواجه هستند را سادهتر و کارآمدتر می کند.

داشتن یک دید جامع از امنیت دیجیتال، اغلب سادهتر و مقرون به صرفهتر است. با این حال، اطمینان از اینکه یک NGFW تمام پایههای حفاظت از شبکه و اپلیکیشن وب را پوشش میدهد، حیاتی است. WAFها نقش خاصی در محافظت از اپلیکیشنهای وب در برابر تزریق کد، امضای کوکی، صفحات خطای سفارشی سازی شده، جعل درخواست و رمزگذاری URL ایفا می کنند. بنابراین، استفاده از NGFW در ارتباط با فایروال اپلیکیشن وب اختصاصی مانند فورتی وب ضروری است.

سخن پایانی

فایروال اپلیکیشن وب (Web Application Firewall) یا به اختصار WAF با هدف قرار دادن ترافیک HTTP، از اپلیکیشنهای وب محافظت می کند؛ در لایه 7 که لایهی اپلیکیشن است کار می کند و با محافظت از اپلیکیشنها، از حملاتی نظیر DDoS جلوگیری می کند. در مقابل فایروال های شبکه در لایه 3و 4 یعنی لایه شبکه کار می کنند و به عنوان سدی بین ترافیک ورودی و خروجی عمل میکنند. جهت محافظت جامع از یک شبکه در برابر انواع تهدیدات، یک کسب وکار باید از ترکیب هر دو راهکار استفاده کند که در فایروالهای نسل بعد (NGFW) متبلور شدهاند.

سوالات متداول

تفاوت بین WAF و فایروال نسل بعدی چیست؟

هم NGFW و هم WAF جزو عملکردهای شبکه هستند، اما با ترافیک در نقاط مختلف تعامل دارند. برای درک بهتر موضوع، میتوان یک NGFW را به عنوان ورودی یک هتل و WAF را به عنوان کلید اتاق هتل در نظر گرفت. فایروالهای شبکه ترافیک شبکه را پوشش می دهند، در حال که WAFها اپلیکیشنها را تحت پوشش دارد.

تفاوت بین SSL و WAF چیست؟

در حالی که SSLها از انتقال اطلاعات محافظت می کنند، هکرها می توانند آسیب پذیریهای یک اپلیکیشن وب را هدف قرار دهند و سعی کنند تا کد مخربی را که توسط SSL شناسایی نمیشود را تزریق کنند. برای جلوگیری از اجرای این اسکریپتها یا بارهای مخرب، یک فایروال اپلیکیشن وب (WAF) مورد نیاز است.

آیا WAF می تواند از DDoS جلوگیری کند؟

WAF چندین مکانیسم دفاعی دارد که می تواند به جلوگیری از حملات DDoS کمک کند. حملات DDoS می توانند هم لایه شبکه 3 و 4 و هم لایه اپلیکیشن 7 را هدف قرار دهند.

Leave A Comment