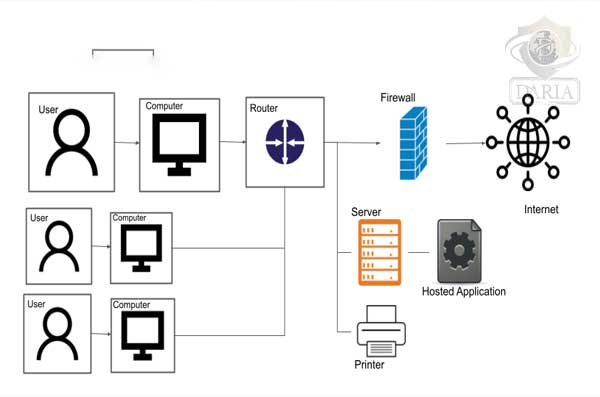

در دنیای پرچالش امروزی، امنیت شبکه به یکی از مهمترین اولویتهای سازمانها تبدیل شده است. زیرساخت شبکه، که شامل تجهیزات فیزیکی، نرمافزارها و پروتکلهای ارتباطی است، قلب تپنده هر سازمان محسوب میشود. با افزایش تهدیدات سایبری و حملات پیشرفته، حفاظت از این زیرساخت به معنای حفاظت از اطلاعات حساس، دادههای محرمانه و حتی اعتبار سازمان است. از این رو داشتن اطلاعات کافی در رابطه با تجهیزات شبکه و روش های کنترل شبکه اهمیت زیادی دارد.

امنیت زیرساخت شبکه

امنیت زیرساخت شبکه (Network Infrastructure Security) به مجموعهای از استراتژیها، فناوریها و روشها اطلاق میشود که برای حفاظت از اجزای فیزیکی و مجازی شبکه طراحی شدهاند.

امنیت زیر ساخت شبکه به دو بخش اصلی تقسیم میشود:

- امنیت فیزیکی که به حفاظت از تجهیزات شبکه در برابر دسترسیهای غیرمجاز فیزیکی میپردازد.

- امنیت منطقی که شامل نظارت بر ترافیک شبکه، رمزنگاری دادهها و مدیریت دسترسیها به منابع شبکه است.

برای تأمین امنیت زیرساخت شبکه، از ابزارهایی مانند فایروالها، سیستمهای شناسایی و پیشگیری از نفوذ (IDS/IPS)، سیستمهای مدیریت لاگ و همچنین روشهایی مانند شبکههای خصوصی مجازی (VPN) و مجازی سازی استفاده میشود. این اقدامات به کاهش آسیب پذیریهای شبکه کمک میکند و در برابر حملاتی مانند DDoS، دسترسی غیرمجاز و تهدیدات داخلی، از سازمان محافظت میکند. امنیت زیرساخت شبکه نه تنها برای عملکرد بهینه شبکه ضروری است، بلکه به عنوان یک اصل اساسی برای حفظ اعتماد و حریم خصوصی کاربران و دادهها نیز عمل میکند.

لیست کامل تجهیزات امنیت شبکه

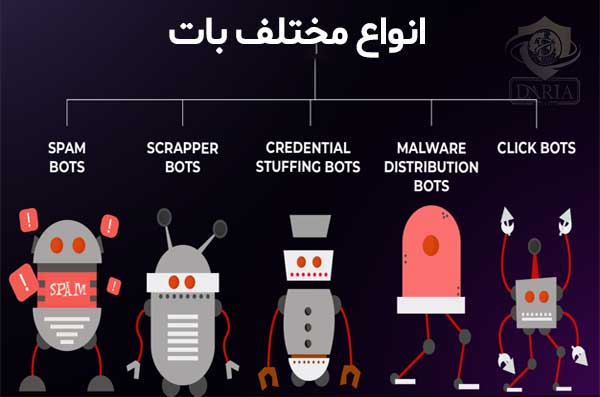

تجهیزات امنیتی شبکه شامل ابزارهایی هستند که برای حفاظت از شبکهها و دادههای موجود در آنها در برابر تهدیدات و حملات سایبری طراحی شدهاند. لیست کامل تجهیزات امنیت شبکه به شرح زیر است:

- فایروالها (Firewalls)

- سیستمهای تشخیص و جلوگیری از نفوذ (IDS/IPS)

- فایروالهای وب اپلیکیشن (WAF)

- شبکه خصوصی مجازی (VPN)

- فایروال سخت افزاری (Hardware Firewalls)

- فایروال نرم افزاری (Software Firewalls)

- سیستمهای تشخیص تهدید (Threat Detection Systems)

- سیستمهای مدیریت امنیت (Security Management Systems)

- سیستمهای مدیریت لاگ (Log Management Systems)

- سیستمهای حفاظت از نفوذ در سرورها (Server Intrusion Protection Systems)

- تجهیزات ضد بدافزار (Anti-malware/Antivirus)

- سیستم مدیریت رویدادها و اطلاعات امنیتی (SIEM)

- سیستمهای مدیریت دسترسی و هویت (IAM)

- کنترل دسترسی شبکه (NAC)

- تجهیزات جلوگیری از نشت اطلاعات (DLP)

- محافظت از نقاط پایانی (Endpoint Security)

- دستگاههای رمزنگاری (Encryption Devices)

- تجهیزات احراز هویت چندعاملی (MFA)

- تجهیزات حفاظت از ترافیک وب (Web Security Gateways)

- دستگاههای تحلیل رفتار شبکه (Behavioral Analytics)

- سیستمهای شناسایی تهدیدات پیشرفته (Advanced Threat Detection Systems)

- تجهیزات محافظت از دادههای ذخیرهشده (Data Storage Security)

- راهکارهای امنیت ابری (Cloud Security Solutions)

- سوئیچها و روترهای امنیتی (Secure Switches & Routers)

- امنیت بیسیم (Wireless Security Solutions)

- سیستمهای مقابله با حملات DDoS (DDoS Protection Solutions)

- تجهیزات حفاظت از دستگاههای اینترنت اشیا (IoT Security Solutions)

- تجهیزات امنیتی صنعتی (Industrial Security Solutions)

- پروکسی سرورهای امنیتی (Secure Proxy Servers)

- تجهیزات بازیابی و پشتیبان گیری ایمن (Secure Backup Solutions)

- تشخیص و پاسخ نقطه پایانی (Endpoint Detection and Response)

تجهیزات امنیت شبکه به کمک فناوریهای پیشرفته، تهدیدات سایبری را شناسایی و از شبکهها و سیستمها محافظت میکنند.

انواع کنترل امنیت شبکه

محافظت از شبکه سازمانی شامل اطمینان از امنیت تمام لایههای شبکه است. این به این معنی است که باید شبکه را بهعنوان ترکیبی از سختافزار، نرمافزار و کاربران آن در نظر گرفت که هر کدام باید استانداردهای امنیتی را رعایت کنند.

بسته به عملکرد مورد نظر، کنترلهای امنیتی شبکه میتوانند به پیشگیری از حملات احتمالی، شناسایی آنها در زمان وقوع حمله، بهبود امنیت یا بهعنوان یک بازدارنده برای هکرها عمل کنند. این کنترلها استانداردهای اولیه برای حفاظت از سازمان در برابر خطرات بالقوه را تعیین میکنند.

حفاظت فنی شبکه

وقتی صحبت از امنیت شبکه میشود، معمولاً بخش فنی آن بیشتر مورد توجه قرار میگیرد. این به این دلیل است که شبکه میتواند بهعنوان یک مسیر مستقیم برای هکرها از خارج از محیط سازمان به دادههای ذخیره شده در شبکه شما عمل کند. بنابراین، هدف اصلی امنیت فنی این است که دادههای خصوصی را هم به صورت داخلی و هم خارجی ایمن کند.

از آنجا که دادهها به طور مداوم بین بخشها و کارکنان مختلف جابهجا میشوند، امنیت انتقال دادهها یک ریسک کلیدی است. راهحلهای فنی مسئول رمزنگاری، هشینگ و دیگر فناوریها هستند که دادهها را پیچیده کرده و دزدیدن آنها را دشوارتر میکنند.

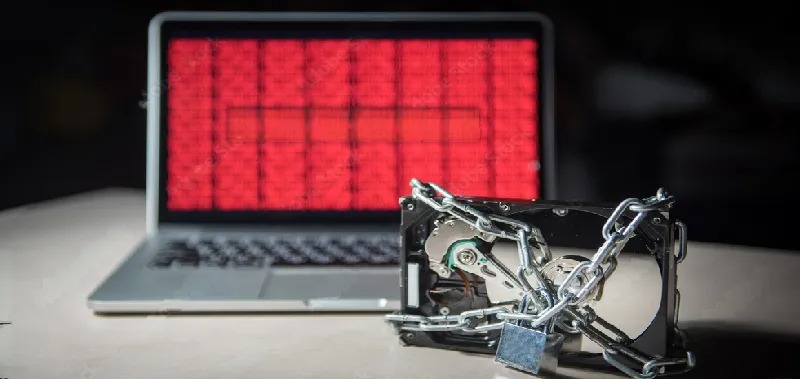

حفاظت فیزیکی شبکه

در حالی که تمرکز اصلی امنیت شبکه معمولاً بر سختتر کردن دسترسی از راه دور است، غفلت از امنیت فیزیکی زیرساختها میتواند آسیب زا باشد. تمام شبکهها باید به سختافزار فیزیکی متکی باشند و دستکاری در اجزای شبکه میتواند بسیار آسان باشد. این میتواند حتی از بهترین سیستمهای امنیتی شما عبور کند.

معمولاً راه حلهای حفاظت فیزیکی شبکه بیشتر به قفلهای درب و کارتهای شناسایی برای بسته نگه داشتن اتاقهای سرور و سایر مناطق مربوط میشود. ایده اصلی این است که هرچه دسترسی به اتاق سرور سخت تر باشد، خطر نفوذ هکرهایی که ممکن است تصمیم به دسترسی فیزیکی به ساختمان بگیرند، کمتر است.

حفاظت مدیریتی شبکه

بخش مدیریتی امنیت شبکه با سیاستهای مختلفی سر و کار دارد که به کاربران اجازه میدهد به انواع خاصی از دادهها دسترسی پیدا کنند. در اصل، این یک مجموعه قوانین است که به کنترل رفتار کاربران در داخل شبکه کمک میکند و مرزهایی را تعیین میکند که نباید آنها را رد کنند.

حفاظت مدیریتی شبکه یک روش استاندارد در زمان راهاندازی شبکههای شرکتی است. با این حال، رویکرد Zero Trust در حال محبوب شدن است که یکی از عوامل محرکه اصلاحات حفاظت مدیریتی شبکه است. طبق این رویکرد، هیچگونه اعتماد ضمنی بر اساس اتصالات داخلی ورودی داده نمیشود و هویت باید در هنگام دسترسی به تمام منابع تأیید شود.

انواع امنیت شبکه

امنیت شبکه مجموعهای از فناوریها، سیاستها و اقدامات است که برای حفاظت از دادهها، دستگاهها و اطلاعات محرمانه و سازمانی در برابر تهدیدات سایبری طراحی شده است. این فرآیند شامل جلوگیری از دسترسی غیرمجاز، شناسایی و مقابله با حملات و اطمینان از عملکرد امن شبکه میشود.

ابزارهایی مانند فایروالها، آنتی ویروسها، VPN و تقسیم بندی شبکه در کنار سیاستهای مدیریتی و آموزشی، یک لایه حفاظتی جامع ایجاد میکنند تا از حریم خصوصی و اطلاعات سازمانها و کاربران محافظت شود.

فایروال(Firewall)

فایروال دستگاهی برای نظارت بر ترافیک ورودی و خروجی شبکه است که بر اساس قوانین امنیتی مشخص، تصمیم میگیرد کدام ترافیک را مجاز و کدام را مسدود کند. شرکتهای cisco، Fortinet، Sophos و … فایروالهای نسل جدید با تمرکز بر انواع مخنلف تهدیدات سایبری و همچنین دستگاههای مدیریت تهدیدات یکپارچه (UTM) ارائه میدهد. لیست کامل معتبر ترین شرکت های ارائه دهند تجهیزات امنیت شبکه

Workload Security

این نوع امنیت از بارهای کاری که در محیطهای ابری و ترکیبی (Hybrid) جابجا میشوند، محافظت میکند. این دیتاهای توزیعشده معمولاً سطح حمله گسترده تری دارند و باید با بهترین تجهیزات امنیتی و سیاست ها ایمن شوند.

امنیت یکپارچه شبکه (Network Securityb)

امنیت یکپارچه شبکه (Network Security) به مجموعهای از راهکارها و ابزارهایی اشاره دارد که بهصورت هماهنگ برای حفاظت از شبکههای سازمانی در برابر تهدیدات سایبری عمل میکنند. این امنیت شامل فایروالهای سیسکو، فورتی نت، سوفوس و کنترل دسترسی، رمزنگاری و ابزارهای پیشرفتهای مانند تحلیل رفتارها و مدیریت تهدیدات است.

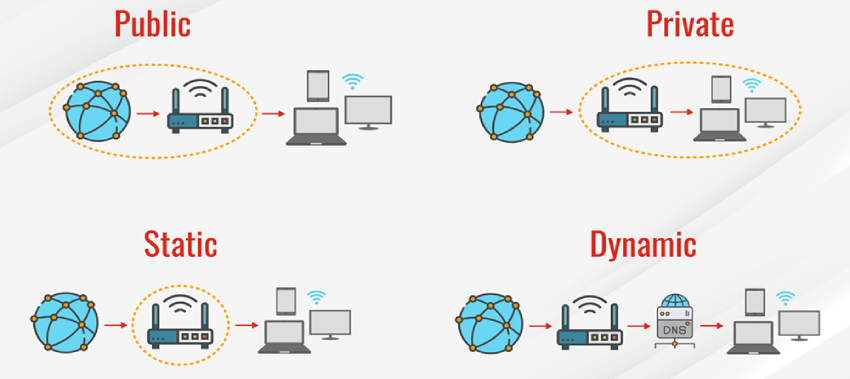

تقسیمبندی شبکه (Network Segmentation)

تقسیم بندی ترافیک شبکه به گروههای مختلف موجب آسانتر شدن سیاستهای امنیتی میشود. جالب است بدانید در این روش، دسته بندیها نه تنها بر اساس IP بلکه بر اساس هویت دستگاهها انجام میشود. این قابلیت امکان کنترل دسترسی بر اساس نقش، مکان و دیگر عوامل را فراهم میکند.

شبکه خصوصی مجازی (VPN)

VPN اتصال بین یک دستگاه و شبکه را معمولاً از طریق اینترنت رمزگذاری میکند. این ابزار با استفاده از پروتکلهایی مانند IPsec یا SSL، ارتباطات را امن میکند.

کنترل دسترسی (Access Control)

برای جلوگیری از دسترسی غیرمجاز، باید کاربران و دستگاهها شناسایی شوند. سپس میتوان سیاستهای امنیتی را اعمال کرد و دستگاههای غیرمجاز یا ناسازگار را محدود نمود.

آنتی ویروس

بدافزارها شامل ویروسها، کرمها، تروجانها، باجافزارها هستند. نرمافزارهای آنتی ویروس قوی، علاوه بر شناسایی اولیه، به طور مداوم فعالیت فایلها را بررسی میکنند تا هرگونه ناهنجاری را کشف و برطرف کنند.

امنیت برنامهها (Application Security)

تمام نرمافزارهایی که در کسبوکارتان استفاده میکنید باید ایمن باشند. امنیت برنامه شامل ابزارها و فرآیندهایی است که نقاط ضعف احتمالی نرمافزار را برطرف میکنند.

تحلیل رفتارها (Behavioral Analytics)

این ابزارها به شناسایی رفتارهای غیرعادی در شبکه کمک میکنند. با تشخیص فعالیتهایی که از حالت عادی خارج میشوند، تیم امنیتی میتواند تهدیدات را سریعتر شناسایی و برطرف کند.

امنیت ابری (Cloud Security)

امنیت ابری مجموعهای از فناوریها و سیاستها برای حفاظت از دادهها و برنامهها در محیطهای آنلاین است. این ابزارها کاربران را از تهدیدات محافظت و دادهها را در فضای ابری ایمن نگه میدارند.

جلوگیری از نشت اطلاعات (DLP)

فناوریهای جلوگیری از نشت اطلاعات مانع از ارسال اطلاعات حساس به خارج از شبکه میشوند. این ابزارها از آپلود، ارسال یا چاپ اطلاعات حساس به صورت ناامن جلوگیری میکنند. راهکارهای پیشرفته DLP مانند Fortinet DLP به سازمانها کمک میکنند تا انطباق با مقررات قانونی را تضمین کرده و امنیت اطلاعات خود را حفظ کنند.

امنیت ایمیل

امنیت ایمیل شامل مجموعهای از ابزارها و اقدامات برای محافظت از ایمیلهای دریافتی و ارسال شده در برابر تهدیداتی مانند فیشینگ، بدافزارها، اسپم و نشت اطلاعات حساس است. این نوع امنیت با استفاده از راهکارهایی مانند رمزنگاری، فیلترهای پیشرفته و شناسایی رفتارهای مشکوک، از دادهها و ارتباطات ایمیلی محافظت میکند.

FortiMail یکی از راهکارهای قدرتمند امنیت ایمیل است که با استفاده از فناوریهای پیشرفته مانند یادگیری ماشین و تحلیل محتوا، تهدیدات پیچیده را شناسایی و مسدود میکند. FortiMailعلاوه بر حفاظت از ورودی و خروجی ایمیلها، به سازمانها کمک میکند تا امنیت ایمیل را به سطح بالایی از کارایی و اعتماد ارتقا دهند.

امنیت شبکههای صنعتی

با دیجیتالی شدن عملیات صنعتی، شبکههای صنعتی و سیستمهای کنترل (ICS) در معرض تهدیدات سایبری قرار دارند. ابزارهای امنیت صنعتی، دید کاملی از وضعیت امنیت این شبکهها ارائه میدهند.

امنیت دستگاههای موبایل

با افزایش هدفگیری دستگاههای موبایل توسط مجرمان سایبری، کنترل دسترسی و پیکربندی ایمن این دستگاهها اهمیت بیشتری یافته است. از این رو استفاده از استراتژی های امنیتی از اهمیت زیادی برخوردار است.

مدیریت رویدادها و اطلاعات امنیتی (SIEM)

مدیریت رویدادها و اطلاعات امنیتی (SIEM) یک راهکار جامع برای جمعآوری، تحلیل، و مدیریت دادههای امنیتی از منابع مختلف شبکه است. SIEM اطلاعات مربوط به رویدادها و لاگهای دستگاهها، کاربران، و برنامهها را جمعآوری کرده و با تحلیل آنها، تهدیدات امنیتی را شناسایی و اولویتبندی میکند. این سیستم به تیمهای امنیتی کمک میکند تا بهسرعت به حملات سایبری پاسخ دهند و رخدادها را در زمان واقعی یا نزدیک به آن مدیریت کنند. SIEM همچنین با ارائه گزارشهای دقیق و پایش مداوم، انطباق با استانداردهای امنیتی و مقررات قانونی را تسهیل میکند.

وب اپلیکیشن فایروال

امنیت وب شامل ابزارهایی برای کنترل استفاده کاربران از اینترنت، مسدود کردن تهدیدات وب و محافظت از درگاههای وب در برابر حملات است.

امنیت وب مجموعهای از اقدامات و فناوریها است که برای حفاظت از وبسایتها، برنامههای تحت وب و کاربران در برابر تهدیدات سایبری طراحی شده است. این امنیت شامل مقابله با حملات فیشینگ، بدافزارها، حملات DDoS و آسیبپذیریهای برنامههای وب مانند SQL Injection یا Cross-Site Scripting است.

ابزارهایی مانند FortiWeb (WAF) که از جمله تجهیزات امنیت شبکه هستند، به طور خاص برای شناسایی و مسدودسازی تهدیدات پیشرفته طراحی شدهاند.

FortiWebها با استفاده از یادگیری ماشین و تحلیل رفتاری، ترافیک مخرب را شناسایی و حفاظت جامعی برای دادهها و برنامههای تحت وب فراهم میکند، در نتیجه امنیت و عملکرد وب سایتها را به طور قابل توجهی تامین میکنند.

اصول و تجهیزات کلیدی امنیت شبکه

برای حفظ امنیت شبکه و حفاظت از دادهها در برابر تهدیدات مختلف، استفاده از اصول و تجهیزات امنیتی متنوع ضروری است. در اینجا، به مهمترین اصول و تجهیزات امنیتی شبکه اشاره میکنیم:

- مدیریت هویت و دسترسی

کنترل و مدیریت دسترسیها به منابع شبکه بر اساس هویت کاربران و وظایف آنها در سازمان. - امنیت فایروال

نظارت بر ترافیک شبکه و استفاده از فایروالهای سخت افزاری برای جلوگیری از حملات و تهدیدات. - آموزش و آگاهی

آگاهسازی کاربران در مورد تهدیدات امنیتی و روشهای جلوگیری از حملات. - حفاظت از حریم شخصی

اطمینان از رعایت مقررات حفاظت از حریم شخصی و محافظت از دادههای حساس کاربران. - امنیت اطلاعات

رمزنگاری دادهها و اطلاعات حساس برای جلوگیری از دسترسی غیرمجاز. - مانیتورینگ و رصد

نظارت مستمر بر فعالیتهای شبکه و تجهیزات امنیتی به منظور شناسایی حملات و تهدیدات. - به روزرسانی و پچ گذاری

بهروزرسانی نرمافزارها و سیستمها برای برطرف کردن آسیب پذیریها و تقویت امنیت. - امنیت لایه پیوند

استفاده از تکنیکهایی مانند VLAN برای جدا کردن ترافیک شبکه و جلوگیری از دسترسی غیرمجاز. - امنیت فیزیکی

محافظت از تجهیزات شبکه در برابر دسترسی فیزیکی غیرمجاز به زیرساختها. - امنیت لایه انتقال

استفاده از پروتکلهای امن مانند SSL/TLS برای رمزنگاری دادهها در هنگام انتقال. - حفاظت در برابر حملات اجتماعی

آموزش کاربران برای شناسایی و مقابله با حملات اجتماعی مانند فیشینگ. - امنیت لایه شبکه

بهره گیری از فایروالها و سایر سیستمها برای کنترل ترافیک و جلوگیری از حملات به شبکه. - امنیت لایه کاربرد

محافظت از نرمافزارها و سیستمها با استفاده از تکنیکهایی مانند تست نفوذ برای شبیه سازی حملات و بررسی نقاط ضعف.

چرا امنیت شبکه برای سازمان ها مهم است؟

امنیت شبکه برای سازمانها اهمیت زیادی دارد، زیرا میتواند از اطلاعات حساس شما محافظت کرده، از بروز نقضهای امنیتی پرهزینه جلوگیری کند و عملکرد شبکه را بهبود بخشد. در دنیای امروز که تهدیدات سایبری روز به روز به طور فزایندهای پیچیدهتر و گستردهتر میشوند، حفاظت از شبکه سازمانها برای جلوگیری از حملات و نقضهای اطلاعاتی ضروری است.

اگر امنیت شبکه به درستی مدیریت نشود، سازمانها ممکن است با خطرات بزرگی مانند سرقت اطلاعات مشتریان، فاش شدن دادههای حساس یا حملات باجافزاری مواجه شوند که میتواند عواقب مالی و معنوی جبران ناپذیر برای آنها به دنبال داشته باشد. علاوه بر این، حمله به شبکه میتواند منجر به اختلالات در عملکرد روزمره کسبوکارها شوند که این امر نیز هزینههای زیادی را به همراه دارد. بنابراین، اتخاذ تدابیر امنیتی مناسب برای حفاظت از شبکه، دادهها و سیستمها در برابر تهدیدات خارجی و داخلی امری ضروری است تا بتوان از امنیت و پایداری کسبوکار اطمینان حاصل کرد.

اقدامات امنیتی شبکه (30 روش برای حفظ امنیت شبکه)

برای حفظ امنیت شبکه و جلوگیری از تهدیدات سایبری، استفاده از روشهای مختلف امنیتی ضروری است. در اینجا 30 روش برای حفظ امنیت شبکه را برایتان آوردهایم که میتوانید با پیاده سازی این روشها میتوانید سازمان و شبکه خود را امن کنید.

- استفاده از فایروال

- رمزنگاری دادهها

- سیستمهای تشخیص نفوذ (IDS)

- سیستمهای پیشگیری از نفوذ (IPS)

- استفاده از VPN

- پایش و نظارت مداوم

- مدیریت دسترسی و هویت

- پچ گذاری و به روزرسانی نرمافزارها

- آموزش کاربران

- استفاده از آنتیویروسها و ضد بدافزارها

- آزمایش نفوذ (Penetration Testing)

- شبکههای خصوصی مجازی (VLAN)

- سیستمهای پشتیبانگیری

- استفاده از پروتکلهای امن انتقال داده (SSL/TLS)

- مدیریت لاگها

- کنترل فیزیکی دسترسی

- مدیریت امنیت شبکه

- استفاده از احراز هویت چندعاملی (MFA)

- جداسازی شبکههای حساس

- نظارت بر ترافیک شبکه

- استفاده از امنیت ایمیل

- برقراری سیاستهای قوی رمز عبور

- کنترل دسترسی بر اساس نقش (RBAC)

- استفاده از سامانههای حفاظت از دادهها

- مدیریت آسیبپذیریها

- آزمایش امنیتی برنامهها (AppSec)

- محدود کردن پروتکلهای شبکه

- استفاده از سیستمهای امنیتی ابری

- نظارت بر شبکههای بیسیم (Wi-Fi)

- استفاده از سیاستهای امنیتی Zero Trust

این روشها کمک میکنند تا یک شبکه امنتر و مقاومتر در برابر تهدیدات سایبری داشته باشید و از اطلاعات حساس خود به بهترین نحو محافظت کنید.

نکات مهم در امنیت شبکه

- امنیت شبکه یک فرآیند حیاتی است که برای حفاظت از دادهها، نرمافزارها، سختافزارها و کاربران در برابر تهدیدات سایبری و دسترسی غیرمجاز طراحی شده است. در دنیای دیجیتال امروزی، امنیت شبکه تنها به اندازه ضعیفترین بخش خود قوی است، بنابراین توجه به تمامی اجزای شبکه از اهمیت بالایی برخوردار است.

- امنیت شبکه سه رویکرد حفاظتی دارد: حفاظت فنی، فیزیکی و مدیریتی.

- امنیت فیزیکی شبکه شامل محافظت از سختافزار و زیرساختهای شبکه است.

- امنیت فیزیکی به محافظت از تجهیزات سختافزاری و زیرساختهای شبکه اشاره دارد تا از دسترسی غیرمجاز به آنها جلوگیری شود.

- امنیت مدیریتی شامل سیاستهای دسترسی به دادهها و رویکردهایی مانند Zero-Trust است که در آن هیچ دسترسی بدون تایید هویت معتبر و بررسیهای دقیق مجاز نیست.

- از جمله ابزارهایی که برای افزایش امنیت شبکه استفاده میشوند میتوان به فایروالها، تقسیمبندی شبکه، VPNها، کنترل دسترسی، نرمافزارهای ضد ویروس، امنیت برنامهها و امنیت ابری اشاره کرد.

بهطور کلی، امنیت شبکه به پیچیدگیهای مختلفی از جمله پیشگیری از تهدیدات و واکنش به حملات سایبری نیاز دارد که این خود یکی از چالشهای بزرگ در این حوزه است.

انواع دستگاه های امنیتی شبکه

انواع دستگاههای امنیتی شبکه عبارتند از:

- فایروال (Firewall)

- سیستم تشخیص نفوذ (IDS)

- سیستم پیشگیری از نفوذ (IPS)

- دستگاههای جلوگیری از نشت اطلاعات (DLP)

- شبکه خصوصی مجازی(VPN)

- آنتیویروس و نرمافزارهای ضد بدافزار

- دستگاههای شناسایی تهدید (Threat Detection)

- سیستمهای مدیریت امنیت اطلاعات (SIEM)

- کنترل دسترسی (Access Control)

- مدیریت هویت و دسترسی (IAM)

این دستگاهها و سیستمها با همکاری یکدیگر به ایجاد یک ساختار امنیتی کامل و کارآمد در شبکههای سازمانی کمک میکنند.

انواع تجهیزات شبکه

علاوه بر تجهیزات امنیت شبکه، برای داشتن یک سازمان امن نیاز به سایر تجهیزات دارید تا بتوانید به این ترتیب شبکه ای امن داشته باشید، در ادامه لیست کامل تجهیزات شبکه را برایتان آورده ایم:

جمع بندی

امنیت زیرساخت شبکه به مجموعهای از فناوریها، سیاستها و اقدامات اشاره دارد که برای حفاظت از دادهها، تجهیزات و ترافیک شبکه در برابر تهدیدات سایبری طراحی شدهاند. این امنیت شامل بخشهای فیزیکی، منطقی و مدیریتی است که هرکدام به روشهای خاصی به محافظت از شبکه میپردازند.

سوالات متداول

امنیت شبکه شرکتی چیست؟

امنیت شبکه شرکتی شامل راهحلهای سختافزاری و نرمافزاری مختلفی است که به مدیریت دسترسی و محافظت از شبکههای شرکتی در برابر مجموعهای از تهدیدها کمک میکند. یک وضعیت امنیتی قوی شبکه از قابلیت استفاده و یکپارچگی داده های شما محافظت می کند و از اطلاعات حساس و اختصاصی محافظت می کند.

بزرگترین آسیب پذیری امنیتی در هر سازمان چیست؟

پیکربندی نادرست: پیکربندیهای نادرست در استقرار زیرساختها یا ابزارها میتوانند حفرههای بزرگی در امنیت شما ایجاد کنند.

نرمافزارهای قدیمی و سیستمهای بدون پچ: استفاده از نرمافزارهای قدیمی یا سیستمهایی که بهروزرسانیهای امنیتی لازم را دریافت نکردهاند.

گذرواژههای ضعیف یا سرقت شده: استفاده از گذرواژههای ضعیف یا سرقت اطلاعات کاربری.

کنترل دسترسی: مدیریت نادرست یا ناکافی در تنظیم سطوح دسترسی کاربران.

تهدیدات داخلی: خطرات ناشی از افراد داخل سازمان، مانند کارکنان یا پیمانکاران.

چگونه ریسک های امنیتی را مدیریت کنیم؟

فرآیند مدیریت ریسک شامل پنج مؤلفه اصلی است:

- شناسایی و ارزش گذاری داراییها

- ارزیابی تهدیدها

- شناسایی آسیبپذیریها

- تحلیل ریسک

- بررسی و اقدام

این فرآیند به سازمانها کمک میکند تا تهدیدهای احتمالی را شناسایی کرده و اقدامات پیشگیرانه برای کاهش آنها انجام دهند.