سیستم نام دامنه (DNS) به عنوان ستون فقرات اینترنت عمل میکند و وظیفه تبدیل نامهای دامنه به آدرسهای IP قابل فهم برای کامپیوترها را بر عهده دارد. این سیستم به کاربران اجازه میدهد بهجای وارد کردن آدرسهای عددی پیچیده، با استفاده از نامهای ساده و قابل یادآوری وبسایتها را پیدا کنند. با عملکرد موثر DNS، تجربه مرور اینترنت بهطور قابل توجهی سادهتر و سریعتر میشود.

DNS چیست؟

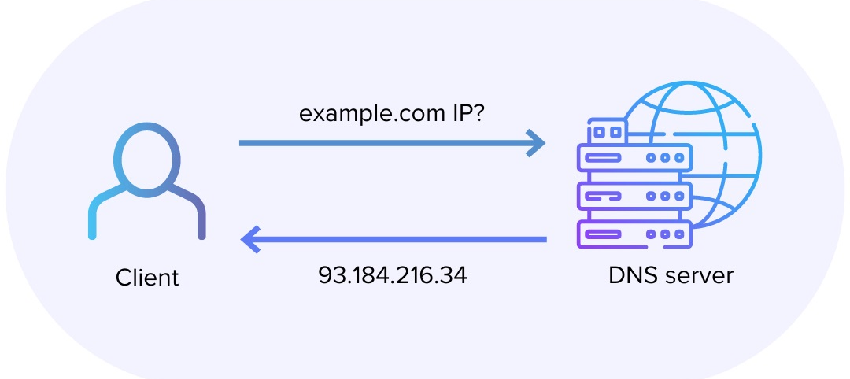

سیستم نام دامنه Domain Name System یا به اختصار (DNS) همان دفترچه تلفن اینترنت است و نامهای دامنه قابل خواندن توسط انسان مثل (www.google.com) را به آدرسهای IP قابل خواندن توسط ماشین (مثلاً 192.0.2.44) ترجمه میکند تا امکان دسترسی به اطلاعات آنلاین میسر کند.

مرورگرهای وب از طریق آدرس های پروتکل اینترنت (IP) تعامل می کنند. DNS نام دامنه را به آدرس های آی پی ترجمه می کند تا مرورگرها بتوانند منابع اینترنتی را بارگیری کنند. هر دستگاهی که به اینترنت متصل می شود، از تلفن هوشمند یا لپتاپ شما گرفته تا سرورهای وبسایتهای بزرگ ،یک آدرس IP منحصر به فرد به آن اختصاص می یابد تا سایر دستگاه ها از طریق آن آدرس، دستگاه مورد نظر را بیابند.

با استفاده از سرورهای DNS نیازی نیست که آدرسهای IP مانند 192.178.1.1 در نسخه 4 آدرس های آی پی یا آدرسهای آی پی پیچیدهتر الفبایی-عددی جدیدتر مانند 2400:cb00:2048:1::c629:d7a2 را در نسخه 6 آدرس های آی پی حفظ کرد. برای ورود به یک وبسایت از طریق یک مرورگر وب، نیازی نیست یک شماره طولانی را به خاطر بسپارید؛ تنها کافی است نام دامنه مانند www.darianet.com را وارد کنید و مستقیما به سایت وارد شوید.

انواع سرورهای DNS

سرور دی اس ان نام دامنه وب سایت را که کاربران در مرورگرهای وب جستجو می کنند را به آدرس های آی پی عددی مربوطه ترجمه می کنند. چهار نوع سرور دی ان اس وجود دارد: Recursive resolvers، root nameservers، TLD nameservers و authoritative nameserver. در یک جستجوی DNS معمولی (زمانی که هیچ cache وجود ندارد)، این چهار سرور با هماهنگی با هم کار می کنند تا آدرس آی پی یک دامنه مشخص را به کلاینت تحویل دهند.

Recursive resolvers: (همچنین DNS recursor) اولین مرحله در یک کوئری (query) DNS است که به عنوان یک واسط بین یک کلاینت و یک نیم سرور DNS عمل می کند. پس از دریافت یک کوئِری از یک کلاینت ، یک Recursive resolver با استفاده از دادههای ذخیرهشده (cache) از درخواست های قبلی، پاسخ میدهد.

در صورتی که هیچ رکوردی ذخیره نشده باشد، درخواستی را به نِیم سرور ریشه ارسال میکند، پس از آن، درخواست دیگری را به نِیم سرورTLD می فرستد، و نهایتا آخرین درخواست را به یک نِیم سرور authoritative ارسال میکند؛ و پس از دریافت پاسخ از نِیم سرور authoritative که حاوی آدرس آی پی درخواستی کلاینت هست، recursive resolver پاسخ را برای کلاینت ارسال میکند.

در طی این فرآیند، اطلاعات دریافتی از نِیم سرور authoritative در حافظه پنهان (cache) توسط recursive resolver ذخیره می شود تا زمانیکه که یک کلاینت آدرس آی پی یک نام دامنه را که اخیراً توسط کلاینت دیگری درخواست شده است را درخواست می کند، resolver بتواند با دور زدن فرآیند ارتباط نِیم سرور ها، رکورد درخواستی را از حافظه پنهان به کلاینت تحویل دهد.

اکثر کاربران اینترنت Recursive Resolver که از ISP خود دریافت می کنند، استفاده می کنند؛ اما گزینه های دیگری از جمله Google Public DNS نیز وجود دارد.

root nameserver: نِیم سرور ریشه اولین ایستگاه در جستجوی یک Recursive Resolver برای رکوردهای DNS است. نِیم سرور ریشه ، درخواست recursive resolver که شامل یک نام دامنه است را میپذیرد؛ و با هدایت recursive resolver به یک نِیم سرور TLD بر اساس پسوند آن دامنه (.com ، net. ، .org و غیره) پاسخ میدهد. نِیم سرورهای ریشه توسط سازمان غیرانتفاعی (ICANN) نظارت میشوند.

13 نِیم سرور ریشه در سراسر جهان وجود دارد و هر کدام از آنها دارای چندین نسخه هستند که برای پاسخ های سریعتر ازAnycast routing استفاده می کنند؛ در مجموع تعداد این سرور ها بیش از 600 عدد است.

TLD nameserver: نِیم سرور top-level domainیا اختصارا نِیم سرورTLD ، اطلاعات همه نامهای دامنهای که یک پسوند دامنه مشترک دارند، مانند .com، .net و یا هر پسوند دیگری را، حفظ میکند. به عنوان مثال، یک نِیم سرورTLD پسوند .com حاوی اطلاعاتی هر وب سایتی است که به .com ختم می شود. فرض کنیم کاربری در جستجوی google.com باشد، پس از دریافت پاسخ از نِیم سرور ریشه، recursive resolver یک کوئِری را به نِیم سرورTLD پسوند .com ارسال می کند، و نِیم سرورTLD با معطوف کردن ذهن ما به سمت authoritative nameserver به آن دامنه پاسخ میدهد. .

مدیریت نِیم سرورهای TLD به عهده (IANA) که شعبه ای از ICANN است، می باشد. IANA سرورهای TLD را به دو گروه اصلی تقسیم می کند:

- دامنه های عمومی: دامنه هایی هستند که مختص یک کشور خاص نیستند، برخی از شناخته شده ترین نمونه هایاین نوع دامنه ها شامل .com، .org، .net، .edu و .gov هستند.

- دامنههای کد کشورها: این دامنهها شامل هر دامنهای میشود که مختص یک کشور یا ایالت خاص است. به عنوان مثال می توان به .uk، .us، .tr و .ir اشاره کرد.

Authoritative nameserver: هنگامی که یکRecursive resolver پاسخی از یک نِیم سرور TLD دریافت می کند، resolver با استفاده از آن پاسخ به یک نِیم سرور authoritative هدایت می شود. این نِیم سرور معمولا آخرین مرحله است که resolver در مسیرش به سمت یک آدرس آی پی طی می کند. نِیم سرور authoritative حاوی اطلاعات مختص به نام دامنه ای است که ارائه می کند (به عنوان مثال google.com) و می تواند آدرس آی پی که سرور در رکورد DNS A یافت را به Recursive resolver ارائه کند؛ و در صورتی که دامنه دارای رکورد CNAME (نام مستعار) باشد، یک دامنه مستعار ارائه میکند. طی این مرحله، Recursive resolver باید یک جستجوی DNS کاملاً جدید را برای تهیه رکورد از یک نِیم سرور authoritative (که اغلب یک رکورد A حاوی آدرس IP است) را انجام دهد. Cloudflare DNS نِیم سرورهای authoritative را توزیع می کند که همراه با Anycast routing ارائه می شوند تا آنها را قابل اطمینان تر کند.

چگونه DNS ترافیک را به اپلیکیشن وب شما هدایت می کند؟

نمودار زیر نمایی کلی از نحوه عملکرد سرویس های دی ان اس recursiveو authoritative برای هدایت کاربر نهایی به یک وب سایت یا اپلیکیشن را نشان می دهد.

- کاربر یک مرورگر وب را باز می کند، example.com را در نوار آدرس تایپ می کند و Enter را فشار می دهد.

- درخواست example.com به یک DNS resolver هدایت میشود که معمولاً توسط ارائهدهنده خدمات اینترنت (IPS) مدیریت میشود.

- DNS resolver درخواست example.com را به یک نِیم سرور ریشه DNS ارسال میکند.

- resolver DNS دوباره درخواست example.com را به یکی از نِیم سرورهای TLD برای دامنههای .com ارسال میکند. سرور نام دامنه های .com به این درخواست با استفاده از نام چهار نِیم سرور Amazon Route 53 که با دامنه example.com مرتبط هستند، پاسخ می دهد.

- resolver DNS یک نِیم سرورهای Amazon Route 53 را انتخاب میکند و درخواست example.com را به آن نِیم سرور ارسال میکند.

- نِیم سرورهای Amazon Route 53 در com بدنبال رکورد www.example.com جستجو می کند، مقدار مربوطه، مثلا آدرس IP یک وب سرور، 192.0.2.44، را دریافت می کند، و آدرس آی پی را به resolver DNS برمی گرداند.

- حال resolver DNS آدرس آی پی مورد نیاز کاربر را در اختیار دارد؛ resolver آن مقدار را به مرورگر وب برمی گرداند. resolver DNS آدرس آی پی com را برای مدت زمانی که شما مشخص می کنید، ذخیره میکند تا در صورت مراجعه شخصی به example.com در دفعات بعد بتواند سریعتر پاسخ دهد.

- مرورگر وب درخواست ویزیت example.com را که از resolver DNS دریافت کرده است را به آدرس IP ارسال می کند. و این همان محتوای مورد درخواست شما است؛ مثلا یک وب سرور در حال اجرای سرویس ذخیره سازی آمازون (Amazon S3 bucket).

- وب سرور یا هر منبع دیگری در 192.0.2.44، صفحه وب example.com را به مرورگر وب برمی گرداند و نهایتا صفحه توسط مرورگر وب به نمایش در می آید.

کش دی ان اس چیست؟

حافظه نهان (cache) یا کَش دی ان اس (سیستم نام دامنه) رکوردی است از تمام کوئِری ( درخواست) هایی که از مرورگر شما به سرور DNS انجام می شود. هنگامی که یک URL را در مرورگر خود وارد می کنید، مرورگر شما درخواستی را به سرور دی ان اس ارسال می کند و آدرس آی پی URL را طلب می کند. پس از دریافت آدرس، مرورگر شما خواهد توانست تا وب سایت مورد نظر را در پنجره شما بارگیری کند.

اگر دفعات بعد سعی کنید به وب سایت مورد نظر دسترسی داشته باشید، چه اتفاقی خواهد افتاد؟ آیا مرورگر باید یک درخواست کاملاً جدید به سرور DNS ارسال کند؟ جواب منفی است.

پیشفرض اکثر سیستم های عامل بر این است که آدرسهای IP و دیگر رکوردهای سیستم نام دامنه (DNS) را به منظور انجام سریعتر درخواستهای آتی ذخیره میکنند، حاصل این ذخیره سازی، کش دی ان اس نامیده می شود.

زمانیکه شما قصد استفاده از یک وب سایت برای باز دوم استفاده کنید، این کش مانع از این می شود که مرورگر درخواست جدیدی ازسال کند؛ و بجای آن از اطلاعات ذخیره شده کش برای بارگذاری وب سایت استفاده کند. این امر زمان پاسخگویی سرور را کاهش می دهد و موجب بارگذاری سریعتر سایت می شود.

کاربرد Flush DNS یا (پاکسازی دی ان اس )

Flushing DNS، هر آدرس آی پی یا سایر رکوردهای DNS را از کش شما پاک می کند و این مسئله به حل مشکلات امنیتی، اتصال به اینترنت و سایر مشکلات کمک کند.

به عنوان مثال، وقتی برای اولین بار https://lonezscents.com را در نوار آدرس مرورگر خود تایپ می کنید، مرورگر از سرورهای دی ان اس در مورد مکان سایت پرسش می کند و هنگامی که این اطلاعات را بدست می آورد، آن را در حافظه پنهان لوکال خود ذخیره می کند. سپس، زمانیکه دز دفعات بعد آدرس وب سایت تایپ می شود، مرورگر ابتدا اطلاعات DNS خود را در کش لوکال جستجو می کند و بدین ترتیب می تواند سایت را سریعتر بارگذاری کند.

اما وجود کش دی ان اس همیشه هم مفید نیست؛ گاه آدرس های آی پی خطرناک یا نتایج خراب می توانند در حافظه پنهان ذخیره شوند و نیاز به حذف شدن دارند. کش DNS همچنین می تواند به اتصال شما به اینترنت تأثیر بگذارد و یا مشکلات دیگری ایجاد کند. دلیل هر چه باشد مهم نیست، ولی همه سیستمعاملهای اصلی برای شما این امکان را فراهم می کنند که فرآیند پاک کردن حافظه پنهان یاFlush DNS را اجباری کنید.

نکته حائز اهمیت در این باره این است که کش DNS شما هر از گاهی و بدون دخالت شما خود به خود پاک می شود. و این به این دلیل است که کش دی ان اس علاوه بر ذخیره سازی تمام اطلاعات مربوط به شناسایی و یافتن یک وب سایت، مؤلفه ای به نام TTL را نیز ذخیره می کند.

DNS cache Time to Live

TTL کش دی ان اس یک دوره زمانی (بر حسب ثانیه) است که مشخص می کند رکورد DNS برای آن سایت تا آن زمان معتبر باقی می ماند. در طول این بازه زمانی، تمامی درخواست ها برای وب سایت مد نظر از کش لوکال بدون کمک سرور DNS پاسخ داده می شود ولی پس از انقضای TTL، اطلاعات مربوطه از کش حذف می شود.

با وجود TTL، بنا به برخی دلایلی ممکن است لازم باشید به جای اینکه وظیفه حذف کش را به TTL بسپاریم، مجبورباشیم خودمان شخصا و قبل از انقضا این بازه زمانی اقدام به پاکسازی رکوردهای کش کنیم. در ادامه دلیل این اجبار را بررسی خواهیم کرد.

چرا DNS را باید پاک کرد؟

به چند دلیل ممکن است مجبور باشید تا کش DNS خود را پاک کنید. این دلایل می توانند با امنیت، مشکلات فنی یا حریم خصوصی داده ها مرتبط باشند. در ادامه به طور خلاصه به هر میپردازیم.

- جلوگیری از جعل :DNS جعل DNS حمله ای است که در آن عوامل مخرب به کش DNS شما دسترسی پیدا می کنند و اطلاعات را تغییر می دهند تا شما را به یک سایت اشتباه هدایت کنند. در برخی موارد، آنها شما را به یک وبسایت کلاه برداری که شبیه مقصد مورد نظر است هدایت میکنند تا اطلاعات حساس شما نظیر اطلاعات ورود به سیستم بانکی آنلاین خود را وارد کنید.

- خطای 404 : فرض کنید اطلاعات DNS سایتی را که مدتی است به نام دامنه یا میزبان جدیدی منتقل شده است، ذخیره کرده اید. در این صورت، اطلاعات DNS روی کامپیتور شما ممکن است فوراً بهروزرسانی نشود و موجب شود که در نهایت یا با خطای 404 مواجه شوید و یا نسخه قدیمی سایت را مشاهده کنید. اگرچه اطلاعاتبه هر نحوی در DNS شما به روز خواهند شد ولی، لازم نیست منتظر بمانید. کش دی ان اس را در هر زمانی که بخواهید می توانید پاک کنید.

- مشکل دسترسی به یک وب سایت: اگر در بارگذاری وبسایت به مشکل برخورد کردید، ابتدا باید مراحلی بغیر از پاک کردن کَش مانند پاک کردن فایلها و کوکیهای موقت مرورگر، تغییر تنظیمات مرورگر برای خاموش کردن بلاک کنندههای پاپ-آپ و اجازه دادن به سایتها برای ذخیره سازی و خواندن کوکیها را امتحان کرد. اما اگر انجام موارد بالا کارساز نبود، با پاک کردن رکورد های DNS خود میتوانید درخواست جدیدی به سرور ارسال کنید.

- تمایل به خصوصی نگه داشتن رفتار جستجوی خود: شاید تصور کنید منظور از ردیابی رفتار کاربر در اینترنت تنها منحصر به کوکی ها است، اما کش دی ان اس نیز می تواند سوابق جستجوی شما را آشکار کند. دلیل این موضوع این است که کش DNS طوری طراحی شده است که مانند یک دفترچه آدرس مجازی عمل می کند و اطلاعات وب سایت هایی را که معمولا بازدید می کنید را ذخیره می کند. برای در امن نگهداشتن این اطلاعات از دست گردآورندگان داده یا عوامل مخرب در وب، بهتر خواهد بود که به صورت دوره ای کش DNS خود را پاک کنید.

مراحل پاک سازی (Flush) کش دی ان اس

فرآیند پاک کردن بسته به سیستم عامل کامپیتور شما متفاوت است. این روند را در دو سیستم عامل اصلی ویندوز و مک و همچنین گوگل کروم بررسی می کنیم.

مراحل پاکسازی در Mac: فرآیند پاکسازی کش در همه نسخه های نرم افزاری Mac کامپیتور یکسان است؛ تنها تفاوت در مرحله 6 است که خط فرمان متفاوتی دارد.

- Finder را باز کنید.

- روی Applications کلیک کنید.

- به پوشه Utilities بروید و روی آن کلیک کنید.

- Terminal را باز کنید.

- برای باز کردن Terminal ، میتوانید به سادگی Launchpad را باز کنید و در نوار جستجو عبارت Terminal را تایپ کنید.

- در پنجره Terminal ، یکی از دستورات زیر را بر اساس نسخه نرم افزار خود تایپ کنید:

- Ventura & Monterey: sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

- Lion, Mountain Lion, Mavericks, El Capitan, Sierra, High Sierra, Mojave: sudo killall -HUP mDNSResponder

- Yosemite: sudo discoveryutil mdnsflushcache

- Tiger: lookupd -flushcache

- رمز عبور خود را وارد کرده و دوباره Enter را فشار دهید.

- باید پیامی را مشاهده کنید که تأیید می کند کش دی ان اس ریسِت شده است.

مراحل پاکسازی در ویندوز : این مراحل برای پاکسازی کش دی ان اس در ویندوز 10 و 11 است ولی برای ویندوز 8.1 نیز کار کند.

- روی دکمه Start کلیک کنید.

- Command Prompt را انتخاب کنید.

- برای باز کردن کنسول command prompt، میتوانید به سادگی کلیدهای Windows و R را همزمان فشار دهید و cmd را وارد کنید.

- یک پنجره پاپ-آپ خواهید دید مبنی بر اینکه آیا می خواهید به Command Prompt اجازه دهید تا تغییراتی در کامپیتور شما ایجاد کند. در صورت تمایل، بله را انتخاب کنید.

- در این مرحله شاید از شما درخواست شود تا به عنوان ادمین وارد شوید، برای ادامه باید با ادمین سیستم خود تماس بگیرید.

- در پنجره خط فرمان، ipconfig /flushdns را تایپ کنید.

- Enter را فشار دهید.

- حال پیامی را خواهید دید که تأیید می کند کش DNS Resolver با موفقیت پاک شد.

مراحل پاکسازی در گوگل کروم: گوگل کروم یک سیستم عامل نیست، اما جدای از کش سیستم عامل و کَش مرورگر کروم، یک کش DNS برای خودش نگه می دارد. اگر Chrome را بهعنوان مرورگر وب پیشفرض خود انتخاب کرده باشید، باید هم کش DNS Chrome و هم کش DNS سیستم عامل خود را پاک کنید. این روند از این قرار است:

- آدرس chrome://net-internals/#dns را در نوار آدرس مرورگر خود تایپ کنید.

- روی دکمه Clear host cache کلیک کنید.

- تمام. کش دی ان اس گوگل کروم فلاش (پاک شد).

بهترین سرورهای DNS رایگان 2024

یک سرور دی ان اس خوب تجربه وب نوردی و اتصال آنلاین سریعتر و ایمن تری را نسبت به دی ان اسISP شما فراهم می آورد. با هر بار آنلاین شدن، به صورت خودکار ISP شما، یک سرور DNS به شما اختصاص می دهد، اما بیشتر اوقات دی ان اس ISP شما بهترین انتخاب نیست؛ در صورت کند بودن دی ان اس، سرعت مرور شما کاهش می یابد که در این صورت، احتمالا نتوانید به قسمتی و یا شاید کل وب دسترسی داشته باشید.

ناگفته نماند که لزوما همه دی ان اس های رایگان عمومی بهتر از دی ان اس ISP شما نخواهند بود؛ جهت راهنمایی برای انتخاب بهترین گزینه در این قسمت از مطلب برآنیم تا 4 مورد از برجسته ترین سرورهای DNS را معرفی کنیم.

Cloudflare: سرورهای DNS اولیه و ثانویه: 1.1.1.1 و 1.0.0.1

Cloudflare که به خاطر CDN رتبه برتر خود شناخته می شود، با گسترش رِنج خود سعی کرده تا بر بگیرنده یک سرویس DNS عمومی جدید باشد. تمرکز اصلی Cloudflareبیشتر بر روی اصول است. عملکرد این سرور و همچنین آزمون های مستقل توسط سایتهایی مانند DNSPerf نشان میدهد که Cloudflare سریعترین سرویس DNS عمومی برای سرعتهای خام در سراسر جهان است.

برجستگی دیگری Cloudflare حفظ حریم خصوصی است؛ همه لاگ ها در طول 24 ساعت همگی حذف می شوند. فیلترینگ محتوا را برای نرم افزارهای مخرب و مسدود کردن محتوای بزرگسالان به ترتیب با سرویس های 1.1.1.2/1.0.0.2 و 1.1.1.3/1.0.0.3 معرفی کرده است( البته انتخاب این دو گزینه اختیاری است). همچنین انجمن Cloudflare برای زمانی ارائه شده که شما با مشکلی مواجه شدید.

Google Public DNS: سرورهای DNS اولیه و ثانویه: 8.8.8.8 و 8.8.4.4

دی ان اسGoogle Public یک جایگزین ساده و موثر برای نِیم سرورهای ISP است.در رعایت حریم خصوصی نمی تواند با Cloudflare برابری کند، اما بد هم نیست. سرویس گوگل اطلاعات آدرس IP دستگاه درخواست کننده را برای حدود 24 تا 48 ساعت برای عیب یابی و اهداف تشخیصی ثبت می کند. سایت پشتیبانی گوگل راهنمایی های بسیار مختصری آنهم فقط برای کاربران با تجربه ارائه می دهد.

Gcore: سرورهای DNS اولیه و ثانویه: 95.85.95.85 و 2.56.220.2

Gcore که قبلاً با نام G-Core Labs شناخته می شد، به عنوان یک شرکت زیرساخت اینترنتی شناخته شده در سطح جهانی است که به خاطر ثبت رکوردهای متعدد شناخته شده است. این شرکت در درجه اول برای ارائه راه کارهای محاسباتی ابری و لبه ای قوی متناسب با بخش های سرگرمی و رسانه است معروف است.

اگر به دنبال سرورهای مجازی یا اختصاصی هستید که توسط یک زیرساخت بینالمللی قوی پشتیبانی میشوند با این شرط که هزینههای برایتان اوکی هستید (احتمالاً هزینههای اضافی زیادی دارند )، پس Gcore احتمالا برای نیازهای شما ایده آل خواهد بود.

Quad9: سرورهای DNS اولیه و ثانویه: 9.9.9.9 و 149.112.112.112

Quad9 یک DNS با تجربه است که از آگوست 2016 یک سرویس DNS سریع و رایگان ارائه می دهد. توانایی این شرکت در مسدود سازی دامنه های مخرب با جمع آوری اطلاعات از «حدود 20» منبع عمومی و خصوصی میسز شده است.

Quad9 با عملکرد بسیار قابلتوجه (سرعت بسیار بالاتر از حد متوسط) در حال رقابت با شرکت هایی مانند NextDNS و G-Core است، ولی کمی از رهبران بازار مانند Google و Cloudflare عقب تر است. راهنمای راهاندازی به اندازه شرکت های دیگر جامع نیست و برخی از آموزشها کمی قدیمی به نظر میرسند.

DNS Zone چیست؟

یک DNS به مناطق مختلفی تقسیم می شود و هر منطقه بخشی از فضای نام دی ان اس است که توسط یک سازمان یا مدیر خاص مدیریت می شود. فضای نام دامنه سلسله مراتبی است که در آن دامنه ریشه DNS در بالا قرار دارد؛ هر منطقه DNS از یک دامنه شروع می شود و همچنین می تواند به زیر دامنه ها گسترش یابد. هدف از منطقه بندی کردن یک دی ان اس ارائه کنترل دقیق تر برای مدیران و سازمان های مسئول است.

به عنوان مثال، فرض کنید cloudflare.com یک دامنه است و سه زیر دامنه آن از این قرار هستند: support.cloudflare.com، community.cloudflare.com و .blog.cloudflare.com

دامنه cloudflare.com میتواند در همان منطقه زیر دامنه های community.cloudflare.com و support.cloudflare.com باشد؛ ولی اگر مدیران نیازمند کنترل دقیق تری باشند ( شاید به دلیل تعداد دستگاه های متصل به سایت support و حجم سوابق DNS مرتبط) می توان زیر دامنه support.cloudflare.com را در منطقه خاص خود پارتیشن بندی کرد..

به عنوان مثال، دامنه “example.com” می تواند در همان منطقه زیر دامنه های “blog.example.com” و “community.example.com” وجود داشته باشد. ولی اگر مدیران نیاز مند کنترل دقیق تری باشند ( شاید به دلیل تعداد دستگاه های متصل به سایت support و حجم سوابق DNS مرتبط) می توان زیر دامنه support.cloudflare.com را در منطقه خود پارتیشن بندی کرد. منطقه DNS مشخص می کند که یک دامنه یا بخشی از آن دامنه توسط کدام مدیر مدیریت شود. با این حال، یک منطقه می تواند چندین زیر دامنه را در بر بگیرد. و چندین منطقه می تواند در یک سرور دی ان اس واحد وجود داشته باشد. منظور از مناطق DNS دلالت بر جداسازی فیزیکی نیست، بلکه هدف از ان کنترل قسمتهای مختلف فضای نام است.

Zoneها ( منطقه بندی) می تواند بار مدیریتی مرتبط با یک دامنه را کاهش دهد، حجم درخواست DNS را کاهش دهد و همچنین کارایی و مقیاس پذیری کلی خدمات DNS را افزایش دهد. مدیریت منطقه موثر که از ویژگیهای امنیتی مانند DNSSEC و بهروزرسانیهای پویا استفاده میکند، با تقویت امنیت دی ان اس، تهدیدات امنیتی مانند جعل DNS و حملات ربودن را کاهش دهد.

انواع DNS Zone

منطقه DNS اولیه: Primary( Master) DNS zone این منطقه از DNS فایل منطقه اصلی را با تمام رکوردهای DNS آن منطقه ذخیره می کند. این منطقه یک کپی خواندن/نوشتن است؛ بهروزرسانیهای منطقه در این ناحیه انجام میشود و سپس در مناطق ثانویه کپی میشود. در یک زمان واحد فقط یک منطقه اصلی روی یک سرور DNS می تواند وجود داشته باشد. مدیریت هاست از این منطقه امکان پذیر است.

منطقه DNS ثانویه: Secondary( Slave) DNS zone یک کپی فقط-خواندنی (read-only) از منطقه اولیه است که برای ایجاد افزونگی و اجرای تعادل بار برای کوئریهای DNS استفاده میشود.

درخواستهای DNS اغلب در بین سرورهای اولیه و ثانویه توزیع میشوند. در صورت از کار افتادن سرور اصلی، سرورهای ثانویه میتوانند تمام یا بخشی از بار را با استفاده از انتقال دهنده منطقه (zone transfers) به عهده بگیرند مناطق ثانویه همچنین با سرورهای اولیه در ارتباط هستند تا از به روز بودن نسخه ها اطمینان حاصل کنند.

منطقه Forward lookup: با استفاده از منطقه جستجوی فوروارد نام دامنه را می توان به آدرس آی پی ترجمه کرد. هنگامی که یک کوئِری برای نام دامنه ای که قابل خواندن توسط انسان است، توسط یک DNS resolver دریافت می شود، از سوابق مَپینگ A یا AAAA در این منطقه برای یافتن آدرس آی پی متناظر استفاده می کند.

منطقه Reverse lookup: منطقه جستجوی معکوس به عنوان نقطه مقابل مناطق جستجوی فوروارد، آدرس های IP را با استفاده از رکوردهای PTR (سوابق اشاره گر) به نام دامنه برمی گرداند.

از این فرآیند میتوان برای استقرار سرویسهایی که نیازمند تأیید دامنه هستند استفاده کرد؛ همچنین کاربرد دیگر این فرآیند زمانی است که تیمها برای ورود به سیستم نیاز به درک دامنه مرتبط با یک آدرس IP دارند است (مثلا در هنگام عیبیابی و فیلتر کردن هرزنامه). دامنه هایی که توسط کوئِری ها در مناطق جستجوی DNS معکوس استفاده می شود یا in-addr.arpa و یا ip6.arpa می باشد.

منطقه Stub: این منطقه در واقع یک کپی از منطقه DNS اولیه است و فقط حاوی رکوردهایی است که سیستم برای شناسایی نِیم سرورهای authoritative برای یک منطقه به آن نیاز دارد؛ به عنوان یک اشاره گر عمل می کند و وابستگی به سرورهای recursive برای درخواست های مناطق سطح بالا جهت مکان یابی سرور authoritative را کاهش می دهد. نزدیکی مناطق Stub به سرورهای authoritative به کاهش ترافیک کوئری DNS و زمان وضوح کمک می کند.

فایل DNS zone چیست؟

یک فایل منطقه دی ان اس یک فایل متنی ساده است که در سرورهای DNS ذخیره می شود؛ تمام رکوردهای دامنه های موجود در آن منطقه را در برمی گیرد. هر خط از فایل منطقه یک رکورد منبع را مشخص می کند (اطلاعاتی در مورد ماهیت، که معمولاً بر اساس نوع داده سازماندهی می شود).

این سوابق منابع هستند که تضمین می کنند زمانی که یک کوئِری توسط یک کاربر ارسال می شود، DNS خواهد توانست به سرعت کاربران را به سرور صحیح هدایت کند. فایل های Zone همیشه با یک رکورد Start of Authority (SOA) شروع می شوند که حاوی اطلاعات مهمی از جمله اطلاعات تماس مدیر منطقه است.

چه نوع رکوردهای DNS در فایل DNS Zone وجود دارد؟

فایلهای منطقه در ان اس با دو رکورد اجباری شروع میشوند:

- رکورد SOA:یا شروع authority که نِیم سرورauthority اصلی منطقه DNS را مشخص میکند

- TTL جهانی: که تعیین می کند رکوردها چگونه باید در کش لوکال دی ان اس ذخیره شوند.

انواع دیگر رکورد های فایل zone از این قرار هستند:

- A records: رکوردهای A که نماینگر آدرس های نسخه 4 آدرس های آی پی هستند و رکورد های AAAA که نمایانگر آدرس های نسخه 6هستند.

- Mail exchanger records یا یه اختصار MX records: رکوردهای مبدل ایمیلی که یک سرور ایمیل SMTP را برای یک دامنه مشخص می کند.

- Canonical name records یا به اختصار CNAME records: رکوردهای نام متعارف که نام هاست را از یک نام مستعار به یک دامنه متعارف هدایت می کند.

- Name server records یا به اختصار NS records: سوابق نِیم سرور که مبین این است که سرور DNS به یک نِیم سرورauthoritative خاص متصل است.

- Pointer records یا به اختصار PTR records: رکوردهای اشاره گر که جستجوی معکوس DNS را مشخص می کند.

- Text records یا به اختصار TXT records: رکوردهای متنی که نشانگر سابقه چارچوب خط مشی فرستنده را برای احراز هویت ایمیل است.

فایروال DNS چیست؟

فایروال DNS به عنوان یک ابزار محافظتی بین resolver کاربر و نِیم سرور authoritative قرار می گیرد و امنیت و عملکرد سرورهای DNS را بهبود می بخشد. این نوع فایروالها با تجهیز به قابلیتهای محدودکننده نرخ، از حملات سایبری جلوگیری می کنند و با ارائه پاسخهای DNS از طریق کش، کارکرد بی وفقه سرویس را، حتی در صورت خرابی سرور، تضمین خواهند کرد.

علاوه بر این، فایروالهای DNS با جستجوی سریعتر DNS و استفاده بهینه از پهنای باند، کارایی را تقویت میکنند. در کل مزایای فایروال دی ان اس از موارد هستند: امنیت یکپارچه، افزایش دسترسی، عملکرد بسیار سریع.

DNSSEC چیست؟

DNS به خودی خود ایمن نیست؛ دی ان اس ها در دهه 80 قرن بیست میلادی پایه گذاری شدند، زمانیکه اینترنت بسیار کوچک بود و اولویت اصلی در طراحی ان امنیت نبود. با گسترش روزافزون اینترنت خطرات امنیتی مرتبط با دی ان اس نیز روز بروز در حال افزایش می باشد؛

دانشمندان در کارگروه مهندسی اینترنت (IETF) سال ها قبل، عدم وجود احراز هویت قدرتمند در دی ان اس را دریافته بودند؛ کار بر روی یک راه کار در دهه آخر قرن بیستم آغاز شد و نتیجه کار آن SEC Security Extensions و یا به اختصار DNSSEC بود.

DNSSEC احراز هویت در DNS را با استفاده از امضای دیجیتال بر اساس رمزنگاری کلید عمومی تقویت می کند. DNSSEC موجب می شود که این کوئری ها و پاسخهای DNS نباشند که به صورت رمزنگاری شده امضا میشوند، بلکه خود دادههای DNS باشند که توسط مالک دادهها امضا میشوند.

دو ویژگی مهمی که DNSSEC به پروتکل DNS اضافه می کند: احراز هویت مبدا داده و حفاظت از یکپارچگی داده.

رایج ترین حملات DNS

هر حمله ای که در دسترس بودن یا پایداری سرویس DNS شبکه را مورد هدف قرار دهد را حمله دی ان اس می نامیم. حملاتی بمانند مسمومیت کَش ( جعل DNS) که از DNS استفاده می کنند، نیز حملات DNS محسوب می شوند. انواع رایج حملات DNS:

حملات عمومی علیه سرویس DNS: بر روی حمله به زیرساخت DNS تمرکز می کنند.

حملات سیل آسا به شبکه: سرورهای DNS درمعرض همه نوع حملات مبتنی بر شبکه هستند. مهاجمان از طرق فراوان می توانند حجم زیادی از ترافیک شبکه بمانند حملات TCP/UDP/ICMPرا به سمت سرورهای DNS روانه کنند؛ اشباع شدن لینک شبکه به سرورهای DNS، سرویس را برای سایر کاربران شبکه از دسترس خارج خواهد کرد.

آسیب پذیری نرم افزاری: مهاجمان همچنین میتوانند از آسیبپذیری خاصی برعلیه نرمافزار سرور DNS یا سیستم عامل میزبان استفاده کنند؛ تا برای ایجاد ورودیهای تقلبی در پایگاه داده DNS، اقدامات کنترلی را دور بزنند و یا سرور DNS را از کار بیاندازند.

حملات علیه سرورهای Authoritative: نِیم سرورهای Authoritative ، منطقه DNS و رکوردها را مانند پایگاه داده نگهداری می کنند. برخی از حملات رایج علیه سرورهای DNS این موارد هستند: شناسایی، به روز رسانی غیر مجاز، حمله به زیر دامنه.

حملات علیه سرورهای Recursive: برخی از انواع این نوع حملات: مسمومیت کَش، NXDOMAIN و Phantom Domain.

سایر حملات و سوء استفاده های مبتنی بر DNS: علاوه بر حملات ذکر شده این موارد نیز گاها دی ان اس را مورد هجمه قرار می دهند: تقویت + حمله بازتاب، ربودن دامنه و تغییر مسیر، بدافزار، استخراج داده ها و تانلینگ.

مزایای DNS چیست؟

اهمیت DNS بسیار فراتر از عملکرد اصلی آن یعنی داشتن نقش ستون فقرات اینترنت است؛ مجموعه ای از مزایا را در بر می گیرد که به کارآمدی کلی، امنیت و سرعت فعالیت های آنلاین کمک می کند. در زیر چند مورد از این مزایا بررسی می شود.

مکان یابی ساده در اینترنت: مزیت اصلی DNS توانایی آن در ساده سازی فرآیند دسترسی به وب سایت ها نهفته است؛ اگر DNS را به عنوان یک دفترچه تلفن دیجیتال در نظر بگیرید، وقتی URL یک وب سایت را در مرورگر خود تایپ می کنید،DNS در پشت صحنه فعال است تا سریع ترURL مورد نظر شما را به آدرس IP مربوطه ترجمه کند.

متعادل سازی بار و توزیع ترافیک: با هدایت کاربران به سمت سرورهایی که کمترین بار را دارند، DNS می تواند عملکرد مطلوب وب سایت را حتی در زمان اوج ترافیک تضمین می کند. این مزیت نه تنها تجربه کاربری را بهبود می بخشد، بلکه از خرابی سرور نیز جلوگیری می کند.

افزایش سرعت و عملکرد وب سایت: وقتی شما یک URL را وارد می کنید، سرور DNS نزدیک به آن با آدرس IP سرور وب سایت پاسخ می دهد؛ این موضوع نه تنها تأخیر را کاهش می دهد، بلکه تجربه کلی استفاده از اینترنت را نیز بهبود می بخشد.

هدف گذاری جغرافیایی و تحویل محتوا: سازمانها میتوانند DNS را طوری تنظیم که کاربران به سرورهای خاص منطقه ای هدایت کنند و اطمینان حاصل کنند که محتوا و خدمات متناسب با منطقه را دریافت میکنند.

چه محتوای را با زبان خاصی ارائه کنند و چه پیرو مقررات منطقه ی خاصی باشند، DNSها تسهیل کننده تجربیات شخصی سازی شده بر اساس موقعیت جغرافیایی کاربر هستند.

افزونگی و امکان دسترس زیاد (( High Availability: افزونگی با قابلیت اطمینان برابری می کند. DNS به سازمان ها این اجازه را می دهد تا با راه اندازی چندین سرور DNS در مکان های مختلف، افزونگی ایجاد کنند تا در صورت خرابی یکی از سرورها، سرورهای پشتیبان به طور هماهنگ وارد عمل شوند و اطمینان حاصل کنند که سرویس بی وقفه در دسترس خواهد بود.

این افزونگی نه تنها از خرابی جلوگیری میکند، بلکه با کمک به استراتژیهای گذر از بلایا، موجب می شوند کسبوکارها حتی در شرایط چالشبرانگیز، به فعالیت خود ادامه دهند.

تسهیل ارتباطات ایمیلی: با وجود تکامل بسترهای ارتباطی مدرن، ایمیل هنوز سنگ بنای مکاتبات باقی مانده است.؛دی ان اس نقش مهمی در فعال کردن ارتباطات ایمیلی از طریق سوابق DNS MX (مبدل ایمیل) ایفا می کند. این رکوردها پیام های دریافت شده را به سرور مناسب هدایت می کنند. بدون DNS، ارسال و دریافت ایمیل کار دشواری می بود، زیرا کاربران می بایست آدرس های IP سرور ایمیل همه گیرنده را به خاطر می سپردند و به صورت دستی وارد می کردند.

اقدامات امنیتی قوی: با فیلترینگ DNS و اقدامات امنیتی از دسترسی کاربران به وبسایتهای بالقوه مخرب ممانعت می شود و حملات فیشینگ و بدافزارها و سایر تهدیدات آنلاین خنثی می شود. مسدود سازی دسترسی به وبسایتهای مرتبط با فعالیتهای مخرب، موجب خواهد شد تا دی ان اس نقش مهم و فعالی در ایجاد یک محیط آنلاین امنتر برای کاربران داشته باشد.

معایب DNS چیست؟

همانطور که بیان شد دی ان اس با مزایای فراوانی که برای کاربران اینترنتی ارائه کرد، کار را در این حوزه بسیار توسعه بخشید.با این وجود استفاده از آن برخی مشکلات را نیز بهمراه دارد که در ادامه به آنها می پردازیم. برخی از معایب DNS عبارتند از:

قابلیت هک شدن: همانطور که در گذشته شاهد بودیم زمانیکه سرورهای DNS هک می شوند، هکرها معمولا داده هایی مثل تبلیغات خودشان را در وب سایت هک شده نمایش می دهند. همپنین آنها می توانند وب سایت را به آدرس IP خود انتقال دهند و این برای کاربران وب سایت بسیار خطرناک است زیرا بدین ترتیب اطلاعات کاربران وب سایت توسط هکرها قابل دسترسی می شود.

توقف اینترنت: در صورت مورد حمله قرار گرفتن سرورهای DNS توسط یک ویروس، وب سایت های مرتبط با آن سرورها نیز بارگیری نخواهند شد. موضوع زمانی بسیار خطرناک خواهد بود که هزاران وب سایت از کار بیفتند، و در نتیجه کسب و کار صاحبان وب سایت ها آسیب پذیر خواهند بود.

خطر تحت کنترل بودن توسط یک سازمان: تمام سرورهای DNS توسط ICANN کنترل می شوند. ICANN یک سازمان غیرانتفاعی است و متعلق به یک کشور خاص است. در صورت تغییر قوانین و مقررات آن کشور، مسئولیت ICANN نیز ممکن است تغییر کند.

اسامی نادرست: نام های دامنه برخی از هکرها مشابه با وب سایت های محبوب هستند. آنها بصورت عامدانه نام های دامنه مشابه را خریداری می کنند تا مردم را فریب دهند و از آنها سود ببرند. اگر کاربری دامنه ای را که مشابه یک وب سایت محبوب است را به اشتباه تایپ کند، کاربر به آن وب سایت اشتباهی منتقل می شود. در نتیجه آن وب سایت اطلاعات مهمی از جمله جزئیات ورود به سیستم شما را به سرقت می برد.

عیب یابی دشواری: عیب یابی سرور DNS مشکل است؛ در صورت بروز یک خطا در سرور DNS، رفع آن فرآیند دشواری خواهد بود. دلیل این امر اتصال تمام سرورهای DNS است.

رابطه سلسله مراتبی: سیستم عملکردی سرورهای DNS به صورت ارباب_رعیتی است. یکی از سرورها به عنوان ارباب برای سایر سرورهای DNS عمل می کند. سرورهای دی ان اس اصلی سایر سرورهای DNS را رهبری می کنند. در صورت خرابی سرور اصلی، سایر سرورهای DNS نیز از کار خواهند افتاد. دلیل عدم پاسخگویی غیر ممکن بود ارسال پاسخ به سرور اصلی است.

خطای DNS یا “ DNS Server Not Responding” به چه معناست؟

پیام خطای «سرور DNS پاسخ نمیدهد» به این معنی است که DNS دامنهای که میخواهید به آن دسترسی پیدا کنید در دسترس نیست و یا مرورگر شما نمیتواند به اینترنت متصل شود. برای رفع این خطا احتمالا باید روتر یا مودم را مجددا راهاندازی کنید، مشکلات شبکه را بررسی کنید و یا مرورگر خود را بهروزرسانی کنید.

DNS ابری

Cloud DNS یا ابری، شبکه ای از سرورهای DNS را در اختیار شما قرار می دهد تا به راحتی بتوانید رکوردهای DNS خود را از طریق رابط آن مدیریت کنید.

با استفاده از Cloud DNS، میتوانید نتایج را بهبود ببخشید، هزینهها را محدود کنید و از پرسنل ارزشمند فناوری اطلاعات استفاده مفیدتری بگیرید. برخی از مزایای DNS ابری از این قرار هستند: افزونگی، مقیاس پذیری، سرعت و امنیت.

تفاوت میان سرورهای DNS رایگان و سرورهای DNSپولی چیست؟

ارائه دهندگان میزبانی نِیم سرور دامنه رایگان متعددیوجود دارند. آنها معمولا خدمات میزبانی DNS را همراه با ثبت دامنه رایگان ارائه می دهند. یک سرویس میزبانی وب نِیم سرور دامنه پولی معمولاً دارای چندین مزیت مانند امنیت قوی، عملکرد سریع و تنظیمات DNS سفارشی شده است. مزایای سرویس های دی ان اس پولی:

منابع بزرگتر: با تعداد منابع زیاد، وب سایت هایی با DNS پولی می توانند مدیریت سطوح بالای ترافیک را بدون هیچ مشکلی انجام دهند.

امنیت قوی تر: یک ارائه دهنده DNS پولی از یک سایت با استفاده از عناصر حفاظتی مختلف DDoS مانند نظارت فعال، سیستم هشداردهی، راهاندازهای خودکار، فیلترینگ ترافیک و متعادلسازی بار ترافیک DNS محافظت میکند.

عملکرد سریعتر: DNS های پولی عملکرد وب سریعتر، پوشش جهانی و تا 99.9٪ آپتایم را ارائه می دهند. ارائه دهندگان دی ان ای های پولی معمولاً از سیستم شبکه Anycast DNS استفاده می کنند در حالیکه سیستم دی ان اس های رایگان Unicast است.

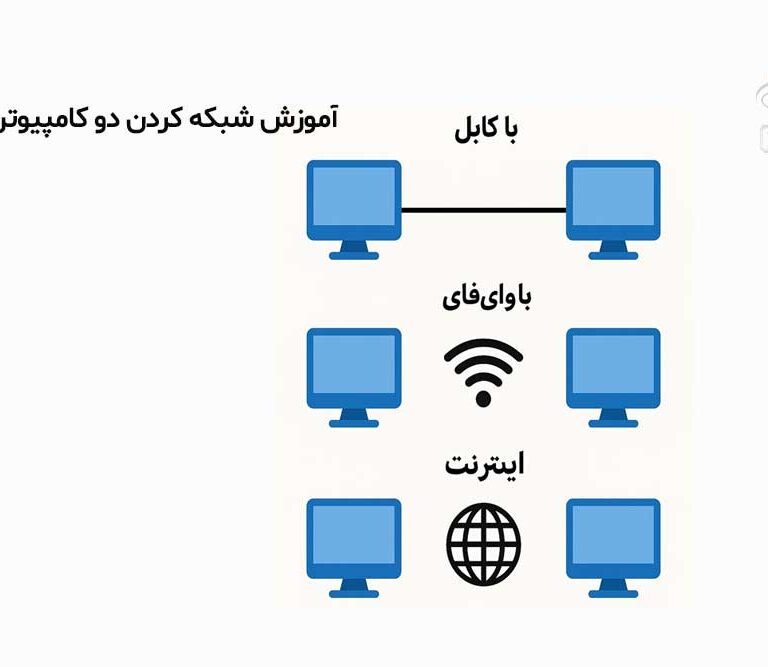

تاثیر DNS روی اینترنت چیست؟

DNS نقش مهمی در کارایی اینترنت، به ویژه در وب نوردی دارد؛ برای مکان یابی و بازیابی داده ها از سرورها ما نیازمند آدرس های آی پی هستیم. این آدرس ها مجموعه ای از اعداد هستند؛ تصور کنید به ازای هر وب سایتی شما می بایست کلی عدد را حفظ می کردید ولی دی ان اس چاره کار بود.

دی ان اس بسیار شبیه یک دفترچه تلفن برای اینترنت است و نام های دامنه را که به آسانی میتوان حفظ کرد را به آدرس های آی پی عددی ترجمه می کند. بدون DNS، کاربران برای دسترسی به وبسایتها باید آدرسهای IP پیچیده را به خاطر می سپردند و هر بار وارد می کردند، که بنظر می رسد کاری بسیار غیرعملی می بود.

جمع بندی

به طور کل باید بدانید DNS با تبدیل نامهای دامنه به آدرسهای IP، نقش کلیدی در عملکرد اینترنت دارد و به کاربران امکان میدهد تا بهراحتی وبسایتها را با استفاده از نامهای قابل یادآوری جستجو کنند. این فرآیند، تجربه مرور اینترنت را سادهتر و سریعتر میکند، در حالی که از پیچیدگیهای فنی آدرسهای عددی جلوگیری میکند.

سوالات متداول

چرا باید کش دی ان اس را به صورت دوره ای پاک کرد؟

دلایل زیادی برای این کار وجود دارد؛ از جمله کمک در جلوگیری از طرح های فیشینگ یا سایر حملات به کامپیتور، به روزترین نسخه های سایت هایی که اخیرا بازدید شده اند، بازیابی اتصال اینترنت و کمک به حفظ حریم شخصی با خصوصی نگهداشتن داده ها.

بهترین سرورهای دی ان اس ها کدام ها هستند؟

Cloudflare: سرورهای DNS اولیه و ثانویه: 1.1.1.1 و 1.0.0.1

Google Public DNS: سرورهای DNS اولیه و ثانویه: 8.8.8.8 و 8.8.4.4

Gcore: سرورهای DNS اولیه و ثانویه: 95.85.95.85 و 2.56.220.2

Quad9: سرورهای DNS اولیه و ثانویه: 9.9.9.9 و 149.112.112.112

Leave A Comment