در دنیای دیجیتال امروز، امنیت اطلاعات و دسترسیهای شبکهای به یکی از مهمترین چالشهای سازمانها و کسبوکارها تبدیل شده است. با افزایش استفاده از خدمات ابری و کاربرانی که از راه دور به منابع سازمانی دسترسی پیدا میکنند، نیاز به راهکارهایی که امنیت و کنترل دقیقتری را فراهم کنند، بیش از پیش احساس میشود.

یکی از این راهکارهای نوین و پیشرفته که به سرعت جای خود را در میان فناوریهای امنیتی باز کرده است، دسترسی شبکه اعتماد صفر یا ZTNA است.

ZTNA چیست؟

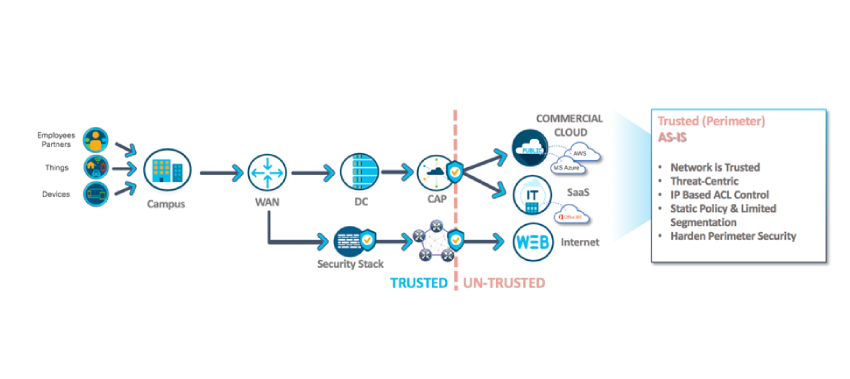

اصل و قائده ZTNA بر این باور استوار است که چه در داخل شبکه و چه در خارج از آن، مهاجمان همیشه در کمین هستند. در این رویکرد، هیچ دستگاه یا کاربری به صورت پیش فرض قابل اعتماد نیست، حتی اگر از محیط هایی مانند DMZ عبور کرده باشد. این مدل با فلسفه هیچ چیز و هیچ کس قابل اعتماد نیست به طور کامل با امنیت سنتی تفاوت دارد. در شبکههای مبتنی بر Zero Trust، تمامی درخواستهای دسترسی به منابع، نیازمند تأیید اعتبار هستند، بدون توجه به اینکه کاربر یا دستگاه درخواست دهنده در داخل یا خارج از شبکه سازمانی قرار داشته باشد. برخلاف مدلهای امنیتی قدیمی که به DMZ و ابزارهایی مانند فایروالها و سرورهای لبه متکی بودند، ZTNA تأکید میکند که این رویکردها به تنهایی دیگر برای محافظت کافی نیستند.

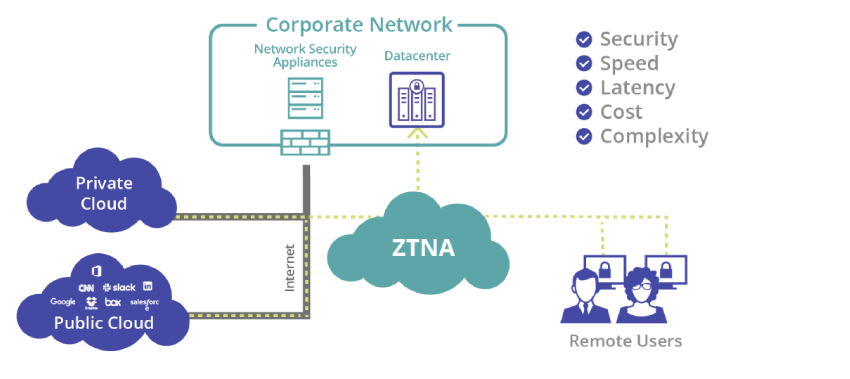

ZTNA یا Zero Trust Network Access، یک راهکار امنیتی IT است که دسترسی از راه دور و ایمن به اپلیکیشن ها، داده ها و سرویس های یک سازمان را بر اساس کنترل دسترسی هایی که شما در پالِسی تعریف می کنید، ارائه می دهد؛ ZTNA با شبکه های خصوصی مجازی (VPN) متفاوت است، به این صورت که VPN به کل شبکه دسترسی می دهد ولی ZTNA، فقط به اپلیکیشن ها و سرویس های خاص و از قبل تعیین شده دسترسی می دهد و با افزایش تعداد کاربرانی از خانه یا هر جای دیگر به جز خود سازمان یا شرکت به منابع دسترسی دارند، راهکار ZTNA به رفع شکاف ها در سایر تکنولوژی ها و دسترسی های از راه دور کمک می کند.

بهتر است بدانید دسترسی ZTNA ، یک راهکار امنیتی نوین است که دسترسی به اپلیکیشنها، دادهها و سرویسهای یک سازمان را با دقت بیشتری نسبت به سایر سیستم های امنیتی از جمله VPN مدیریت میکند. برخلاف VPN که به کاربران دسترسی کامل به شبکه سازمانی را میدهد، ZTNA فقط به منابع مشخص و از پیش تعیینشده اجازه دسترسی میدهد؛ بهتر است بدانید این اتفاق تنها پس از احراز هویت دقیق کاربران صورت میگیرد.

با به کارگیری ZTNA هیچ کاربری به طور پیشفرض به منابع شبکه دسترسی ندارد و دسترسی تنها بر اساس نیاز و با کنترلهای دقیق امنیتی فراهم میشود. ZTNA از طریق ایجاد یک تونل اختصاصی و رمزگذاری شده، ارتباطات کاربران با سرویسها را ایمن کرده و با مخفی کردن IPهای حساس، یک لایه اضافی از امنیت را برای شبکه فراهم میکند.

Zero Trust Security چیست؟

Zero Trust Security، یک مدل پیشرفته در امنیت سایبری است که بر اساس اصل “هیچ چیز و هیچ کس قابل اعتماد نیست مگر اینکه ثابت شود” عمل میکند. در این رویکرد، برخلاف مدلهای سنتی که با اعتماد پیش فرض به کاربران داخلی و شبکههای داخلی فعالیت داشتند، همه درخواستها برای دسترسی به دادهها یا سیستمها باید احراز هویت شوند. این مدل فرض میکند که تهدیدها میتوانند از داخل یا خارج شبکه باشند و به همین دلیل، تمامی ارتباطات و دسترسیها به طور مداوم بررسی و ارزیابی می شوند و به این ترتیب امنیت شبکه و سازمان به طور قطع تامین میشود.

جالب است بدانید در Zero Trust Security، کاربران فقط به منابعی که برای انجام وظایفشان ضروری است دسترسی دارند (اصل حداقل دسترسی) و تمامی فعالیتها در شبکه به صورت مداوم نظارت میشود. این رویکرد باعث میشود تا احتمال نفوذ و سوءاستفاده از سیستمها به حداقل ممکن برسد و امنیت سازمان به طور کلی تقویت شود.

ZTNA چگونه کار می کند؟

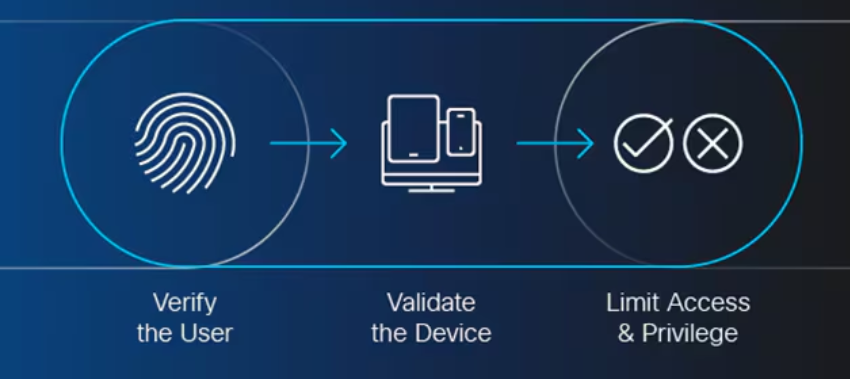

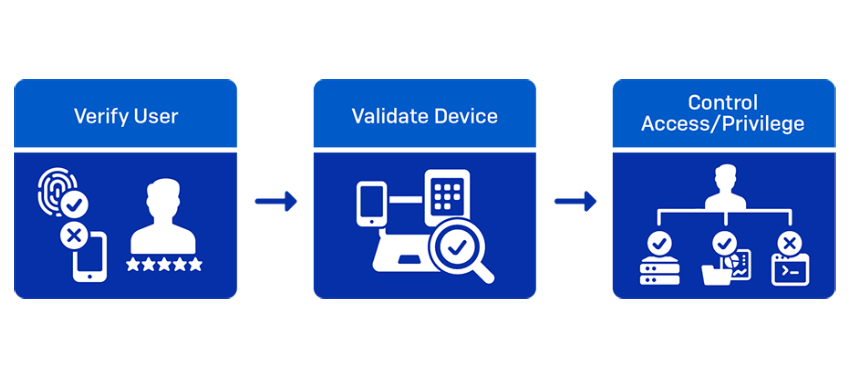

زمانی که ZTNA فعال است، دسترسی به برنامه ها و منابع خاص، تنها پس از احراز هویت کاربران به سرویس ZTNA امکان پذیر می شود که پس از احراز هویت، ZTNA یک تونل اختصاصی امن و رمزگذاری شده را فراهم می کند تا کاربران به اپلیکیشن ها و سرویس ها، با IP های مخفی شده (در حالت عادی برای همه قابل مشاهد است) دسترسی می یابند که این، یک لایه دیگر از محافظت و امنیت را برای شبکه ایجاد میکند، ZTNA دسترسی به اپلیکیشنها و سرویسهای خاص و مشخصشده را محدود میکند. این فرآیند به طور کلی به این صورت عمل میکند:

احراز هویت و تأیید اعتبار

هر کاربر یا دستگاهی که قصد دسترسی به منابع سازمان را دارد، ابتدا باید توسط سرویس ZTNA احراز هویت شود. این احراز هویت ممکن است از طریق اعتبارنامههای چندعاملی (MFA) و یا روشهای دیگر مانند SSO (Single Sign On) انجام شود. این مرحله تضمین میکند که فقط کاربران مجاز قادر به درخواست دسترسی هستند.

ایجاد تونل امن

پس از احراز هویت موفقیتآمیز، ZTNA یک تونل اختصاصی و رمزگذاری شده بین کاربر و سرویس یا اپلیکیشن موردنظر ایجاد میکند. این تونل تضمین میکند که ارتباطات بین کاربر و منابع سازمانی به صورت ایمن و بدون خطر شنود می شود و یا دسترسی غیرمجاز برقرار میشود.

پنهانسازی منابع

در ZTNA، منابع شبکه (مانند سرورها و اپلیکیشنها) برای کاربرانی که احراز هویت نشدهاند، پنهان میمانند. این بدان معناست که حتی اگر یک مهاجم به شبکه نفوذ کند، نمیتواند منابع حیاتی را شناسایی یا به آنها دسترسی پیدا کند.

کنترل دسترسی دقیق

کنترل دسترسی دقیق

دسترسی به منابع تنها بر اساس پالیسیهای دسترسی تعریفشده و نیاز واقعی کاربران فراهم میشود. ZTNA این دسترسیها را بر اساس معیارهایی مانند نقش کاربر، مکان، نوع دستگاه، و سطح ریسک تعیین میکند. این رویکرد به جلوگیری از دسترسی غیرمجاز و سوءاستفاده از شبکه کمک میکند.

نظارت و مدیریت پس از اتصال

ZTNA فقط در مرحله اولیه احراز هویت و اتصال متوقف نمیشود. پس از برقراری اتصال، ترافیک کاربران بهصورت مداوم نظارت میشود تا رفتارهای مشکوک شناسایی و مسدود شوند. این نظارت مداوم به جلوگیری از نشت داده و سایر تهدیدات کمک میکند.

این مراحل به ZTNA امکان میدهد تا یک لایه امنیتی قوی و انعطافپذیر برای دسترسی به منابع سازمانی ایجاد کند، که هم از امنیت بیشتر برخوردار است و هم انعطاف پذیری و مقیاس پذیری لازم برای حمایت از کاربران راه دور را دارد.

کاربرد های اصلی ZTNA

لیست زیر از جمله کاربرد های اصلی ZTNA در سازمان های مختلف است:

دسترسی و احراز هویت

کاربرد اصلی ZTNA، ارائه یک مکانیزم دسترسی بسیار حساس و دقیق بر اساس هویت کاربران است؛ وقتی که VPN مبتنی بر IP، دسترسی گسترده ای را به یک شبکه فراهم می کند، ZTNA، دسترسی جزئی، محدود و کنترل شده ای را به منابع و سرویس های شبکه که در پالیسی های کنترل دسترسی تنظیم شده است را ارائه می دهد که با منع یا محدود سازی دسترسی برخی دستگاه های مشکوک و خطرناک به منابع سازمان، منجر به سطوح بیشتری از امنیت می شود.

دید جامع و کنترل

با توجه به اینکه ZTNA، پس از احراز هویت، ترافیک کاربر را مورد بررسی قرار نمی دهد، ممکن است یک پرسنل، از این مورد جهت مقاصد شرورانه استفاده بکند یا حتی ممکن است در صورتی که اعتبار کاربر گم یا دزدیده شود، ایجاد دردسر شود. با افزودن ZTNA در راهکار سرویس دسترسی ایمن (SASE)، می توان از امنیت، مقیاس پذیری . قابلیت های شبکه مورد نیاز برای دسترسی ایمن از راه دور و همچنین نظارت پس از اتصال برای جلوگیری از نشت داده بهره مند شد.

تفاوت zero trust و ztna چیست؟

Zero Trust (اعتماد صفر)

ZTNA (دسترسی شبکه اعتماد صفر)

مزایای استفاده از سیستم امنیتی ZTNA

ZTNA یا دسترسی شبکه اعتماد صفر، مزایای قابلتوجهی در زمینه امنیت و کارایی شبکههای سازمانی ارائه میدهد. یکی از مهمترین مزایای ZTNA، افزایش امنیت دسترسی است. برخلاف روشهای سنتی مانند VPN که به کاربران دسترسی کامل به شبکه میدهند، ZTNA دسترسی را به منابع خاص و مورد نیاز محدود میکند. این امر باعث کاهش سطح حمله و محافظت بهتر از دادهها و اپلیکیشنها در برابر انواع حملات سایبری میشود.

Zero Trust Network Access، راهی برای برقراری ارتباط با کاربران و داده ها را حتی در صورتی که در شبکه قرار نداشته باشند، فراهم می سازد؛ این سناریو در حال گسترش یافتن در محیط های متشکل از چند ابر که اپلیکیشن های مبتنی بر سرویس بر روی آنها مستقر می شوند، است. بنابراین، سازمان های مدرن، باید در هر زمان و هر مکان، دارایی های دیجیتال خود را از طریق هر دستگاهی توسط یک پایگاه کاربر توزیع شده در دسترس داشته باشند. ZTNA، دسترسی دقیق و آگاهانه را به اپلیکیشن های کاربردی کسب و کار بدون نیاز به افشای سرویس ها و قرار گرفتن در معرض مهاجمان احتمالی ارائه می دهد.

مدل ZTNA، توسط گارتنر برای جلوگیری از اعتماد بیش از حد به کارفرمایان، پیمانکاران و سایر کاربرانی که در واقع در وظایف خود به دسترسی بسیار محدودی نیاز داشتند، ابداع شد تا دسترسی آنها را فقط بر اساس حد نیازشان محدود کنند تا از خطرات احتمالی حدالامکان جلوگیری شود.

تفاوت ZTNA و VPN

چندین تفاوت بین VPN و ZTNA وجود دارد که در وهله اول، می توان به این اشاره کرد که VPN ها برای ارائه دسترسی به شبکه طراحی شده اند در حالی که ZTNA ها، فقط به منابع خاص و تعیین شده ای دسترسی می دهند که نیاز به احراز هویت دارند.

برخی از کاستی های VPN در مقایسه با ZTNA ها عبارتند از:

بهره برداری از منابع

با افزایش تعداد کاربران از راه دور، بار روی VPN ها نیز افزایش می یابد و این میتواند منجر به ایجاد تأخیرات زیادی شود و همچنین میتواند نیاز به افزودن منابع جدید به VPN را، برای پاسخگویی به تقاضا های رو به رشد یا زمانهای اوج استفاده ایجاد کند که همچنین ممکن است نیروی انسانی را برای سازمان IT تحت فشار قرار دهد.

انعطاف پذیری و چابکی

VPN ها میزان دقت و حساسیت ZTNA ها را ندارند و نصب و پیکربندی نرمافزار VPN بر روی تمام دستگاههایی که نیاز به اتصال به منابع سازمانی دارند، چالش برانگیز است ولی در ZTNA، افزودن یا حذف پالیسی های امنیتی و مجوز کاربر بر اساس نیازهای فوری تجاری آنها بسیار آسانتر است زیرا ویژگی های ABAC (کنترل دسترسی مبتنی بر ویژگی) و RBAC (کنترل دسترسی مبتنی بر نقش) ZTNA، این کار را ساده می کنند.

بخش بندی

در محیط VPN، کاربر به کل سیستم دسترسی پیدا می کند ولی ZTNA ها رویکردی برعکس دارند و اجازه هیچ گونه دسترسی را نمیدهند، مگر اینکه صاحب اپلیکیشن، داده یا سرویس، دسترسی را به طور خاص برای آن کاربر مجاز قرار داده باشد؛ برخلاف VPN، ZTNA ها تایید هویت مداوم را بر اساس احراز هویت ارائه می دهند به طوری که قبل از اینکه اجازه دسترسی به اپلیکیشن ها، سیستم ها یا سایر دارایی های خاص به هر کاربر یا هر دستگاهی داده شود، تأیید و احراز هویت نیاز است.

چگونه می توان ZTNA را اجرا کرد؟

برای اجرای ZTNA دو رویکرد وجود دارد؛ اتصال آغاز شده با نقطه پایانی (endpoint initiated) و اتصال آغاز شده با سرویس (service-initiated)، همانطور که از اسم آنها مشخص است، در ZTNA آغاز شده با نقطه پایانی، کاربر اتصال به اپلیکیشن را همانند SDP، با یک دستگاه نقطه پایانی آغاز می کند و عامل نصب شده بر روی سیستم با کنترلر ZTNA ارتباط برقرار می کند تا احراز هویت و ارتباطات بین دستگاهی برقرار می شود.

و برعکس، در ZTNA آغاز شده با سرویس، اتصال توسط یک واسطه بین اپلیکیشن و کاربر برقرار می شود که این پروسه، نیازمند به یک کابل اتصال سبک وزن است تا در مقابل اپلیکیشن هایی که بر روی سیستم یا ابر قرار گرفته اند، قرار گیرد. زمانی که اتصال خارجی، کاربر یا اپلیکیشن را احراز هویت می کند، ترافیک از سرویس ZTNA جریان می یابد و اتصال اپلیکیشن هایی را که تنها از طریق یک پروکسی به صورت مستقیم برقرار می شوند، محدود می کند؛ مزیت این رویکرد این است که هیچ عاملی بر روی دستگاه نقطه پایانی کاربر مورد نیاز نبوده و همین مورد، آن را به یک انتخاب محبوب برای دستگاه های بدون مدیریت و دستگاه های BYOD تبدیل می کند.

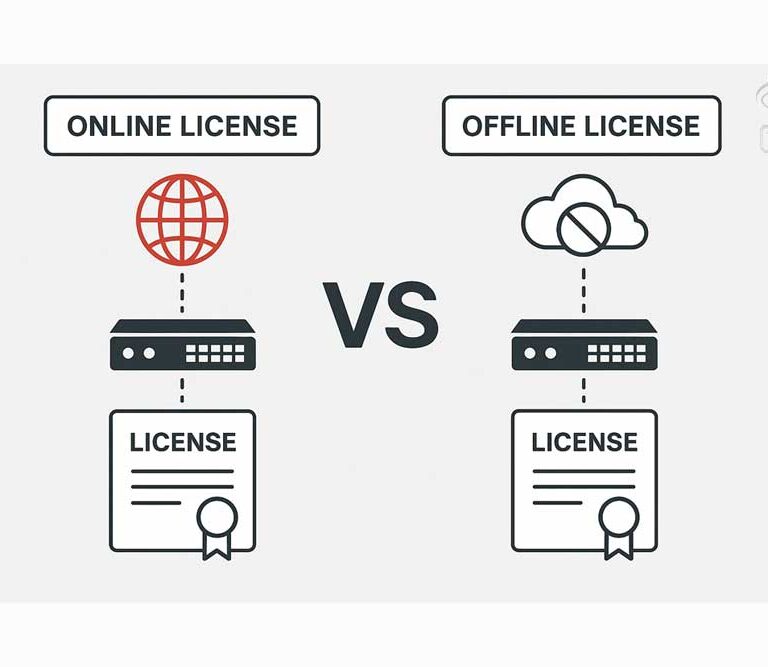

و همچنین دو روش ارسال برای Zero Trust Network Access وجود دارد؛ ZTNA مستقل (Stand-alone ZTNA) یا ZTNA به عنوان سرویس (ZTNA as a service) که تفاوت هایی دارند:

ZTNA مستقل، نیازمند این است که سازمان، همه ی عناصر ZTNA را که در لبه ی محیط ابری یا دیتا سنتر قرار می گیرد و ارتباطات را امن سازی می کند خود مستقر و مدیریت کند؛ همچنین این برای سازمان های بدون بار های ابری و مدیریتی مناسب است که مورد استفاده قرار می گیرد.

با ZTNAهایی که به عنوان سرویس هستند، سازمان لایسنس های کاربر را دریافت می کند و اتصال دهنده ها را در مقابل اپلیکیشن های کاربردی و ایمن مستقر ساخته و از ارائه دهنده ZTNA، اتصال، ظرفیت، و زیرساخت را تحویل می گیرد و این امر به سادگی مدیریت و استقرار شده و مسیر ترافیکی را بهینه سازی می کند تا با کمترین تاخیر زمانی به کاربران منتقل شود.

و همچنین گارتنر اعلام کرده است که بیش از 90 درصد سازمان ها از ZTNA به عنوان سرویس (ZTNA as a service) استفاده می کنند.

ZTNA سرویس محور و ZTNA اِیجِنت محور

ZTNA ایجنت محور، نیازمند نصب یک اپلیکیشن نرم افزاری بر روی سیستم است ولی ZTNA سرویس محور یا کلاود محور، نیاز به نصب اپلیکیشن نرم افزاری ندارد. سازمان هایی که به دنبال یک راهکار اعتماد صفر هستند، باید بهترین رویکردی که نیازهایشان را تامین کند را انتخاب کنند؛ برای مثال، اگر یک سازمان نیازمند به یک ترکیبی از سیستم های مدیریتی و غیر مدیریتی باشد، ZTNA ایجنت محور، بهترین انتخاب برای آن سازمان محسوب می شود؛ و سازمانی که بیشتر بر روی اپلیکیشن های مبتنی بر وب متمرکز است، مدل ZTNA سرویس محور انتخاب بهتری برای آن خواهد بود.

ZTNA به دو رویکرد اصلی تقسیم میشود، ZTNA سرویس محور (Service-Initiated) و ZTNA اِیجِنت محور (Agent-Initiated). هر کدام از این رویکردها ویژگیها و کاربردهای خاص خود را دارند.

ZTNA سرویس محور

در این رویکرد، اتصال بین کاربر و اپلیکیشن از طریق یک واسطه که بهصورت سرویس در حال اجراست، برقرار میشود. این روش نیازی به نصب نرمافزار یا (Agent) بر روی دستگاه کاربر ندارد. به همین دلیل، می توان گفت ZTNA سرویس محور انتخابی محبوب برای دستگاههای بدون مدیریت (Unmanaged Devices) و BYOD (دستگاههای شخصی) است. در این مدل، کاربر ابتدا احراز هویت میشود و سپس ترافیک او از طریق سرویس ZTNA به اپلیکیشنهای موردنظر منتقل میشود. مزیت این رویکرد، سادگی در استقرار و مدیریت آن است که بهویژه برای سازمانهایی که از اپلیکیشنهای مبتنی بر وب استفاده میکنند انتخاب مناسبی است.

ZTNA اِیجِنت محور

در این رویکرد، یک نرمافزار یا عامل (Agent) بر روی دستگاه کاربر نصب میشود. این عامل به کنترلر ZTNA متصل میشود و پس از احراز هویت، دسترسی امن به منابع سازمانی را فراهم میکند. ZTNA اِیجِنت محور برای سازمانهایی که نیاز به کنترل و مدیریت دقیقتری بر دستگاههای متصل دارند، مناسب است. این مدل امکان پیادهسازی پالیسیهای امنیتی پیشرفتهتر و احراز هویت چندعاملی (MFA) را فراهم میکند. این روش برای سازمانهایی که ترکیبی از دستگاههای مدیریتی و غیرمدیریتی دارند، ایدهآل است.

هر دو مدل ZTNA بهصورت کارآمدی امنیت دسترسی به منابع شبکه را تامین میکنند، اما انتخاب بین آنها بستگی به نیازهای سازمان، نوع دستگاههای مورد استفاده و سطح مدیریت مورد نیاز دارد.

تفاوت ZTNA و ZTAA

ZTAA یا Zero Trust Application Access، همان شرایط ZTNA را بجای شبکه، بر روی اپلیکیشن پیاده سازی می کند و دسترسی کاربر را با ادغام IdP و SSO، رمزگذاری اتصالات و… به اپلیکیشن ها فراهم می سازد که می تواند بدون عامل نصب شونده بر روی سیستم نقطه پایانی یا وب، ارائه شود. به طور کلی باید بدانید ZTNA (دسترسی شبکه اعتماد-صفر) و ZTAA (دسترسی اپلیکیشن اعتماد-صفر) هر دو از رویکردهای امنیتی اعتماد-صفر استفاده میکنند، اما تفاوتهایی در نحوه پیادهسازی و کاربردهای آنها وجود دارد:

ZTNA (Zero Trust Network Access)

ZTNA بر امنیت دسترسی به شبکه متمرکز است. این رویکرد دسترسی به منابع شبکه مانند اپلیکیشنها، سرورها و دادهها را بر اساس پالیسیهای دسترسی کنترلشده و دقیق مدیریت میکند. در ZTNA، کاربران تنها پس از احراز هویت و تأیید اعتبار به منابع خاص و مشخصی از شبکه دسترسی پیدا میکنند. این مدل معمولاً برای سازمانهایی استفاده میشود که نیازمند کنتر دقیق به بخشهای مختلف شبکه دارند و میخواهند از یکپارچگی و امنیت شبکه خود در برابر تهدیدات داخلی و خارجی محافظت کنند.

ZTAA (Zero Trust Application Access)

ZTAA تمرکز خود را به جای شبکه، بر روی اپلیکیشنها قرار میدهد. این رویکرد دسترسی کاربران به اپلیکیشنهای خاص را بر اساس هویت کاربر و اعتبارنامههای او (مانند IdP و SSO) کنترل میکند. در ZTAA، ممکن است نیازی به نصب نرمافزار یا عامل خاصی بر روی دستگاه کاربر نباشد و دسترسی به اپلیکیشنها میتواند مستقیماً از طریق وبسایت یا ابزارهای مبتنی بر ابر انجام شود. این رویکرد بیشتر برای سازمانهایی که به دنبال کنترل دقیق دسترسی به اپلیکیشنهای خود هستند و کمتر به نگرانیهای گسترده شبکهای توجه دارند، مناسب است. از دیگر تفاوت های اساسی ZTNA و ZTAA می توان به موارد زیر اشاره کرد:

- ZTNA بر کنترل دسترسی به منابع شبکه متمرکز است، در حالی که ZTAA به کنترل دسترسی به اپلیکیشنهای خاص توجه دارد.

- ZTNA معمولاً نیازمند کنترلهای شبکهای پیچیدهتر و احراز هویت چندعاملی است، در حالی که ZTAA میتواند به راحتی از طریق تکنیکهای مبتنی بر وب و بدون نیاز به نصب نرمافزار خاصی پیادهسازی شود.

- ZTNA بیشتر برای سازمانهایی با نیاز به مدیریت گسترده دسترسی به شبکه مناسب است، در حالی که ZTAA برای سازمانهایی که به کنترل دقیق دسترسی به اپلیکیشنها اهمیت میدهند، مناسب است.

به طور کلی، انتخاب بین ZTNA و ZTAA بستگی به نیازهای امنیتی سازمان و نوع دسترسیهایی که میخواهند کنترل کنند دارند.

چرا به Zero Trust Network Access نیاز داریم؟

با افزایش گستردگی سرویس ها و شبکه های ابری، نیاز به امنیتی مطمئن که کاربران بتوانند به راحتی به سرور ها دسترسی پیدا کنند نیز افزایش یافته است و معماری فوق العاده ZTNA به دلیل حساسیت بالا و دقیق بودنش مورد توجه بسیاری از کسب و کار ها و سازمان ها قرار گرفته است.

Zero Trust Network Access (ZTNA) برای مقابله با چالشهای امنیتی مدرن که سازمانها با آنها مواجه هستند، ضروری است. در دنیای امروز، که تعداد کارمندان راه دور افزایش یافته و استفاده از سرویسهای ابری رایج شده است، نیاز به امنیت شبکهای که بتواند دسترسیها را بهصورت دقیق و پویا کنترل کند، بیشتر از هر زمان دیگری احساس میشود.

این رویکرد به جای اعتماد به کاربرانی که داخل شبکه هستند، فرض میکند که همه کاربران و دستگاهها بالقوه خطرناک هستند و باید احراز هویت شوند. این به معنای ایجاد یک لایه اضافی از امنیت است که از دسترسی غیرمجاز جلوگیری میکند و خطرات مربوط به نقض امنیتی را به حداقل میرساند.

همچنین با توجه به افزایش حملات سایبری و پیچیدگیهای امنیتی ZTNA یک کنترل دقیقتر و جزئیتر بر دسترسیها ارائه میدهد. این سیستم فقط به کاربران و دستگاههای احراز هویتشده اجازه میدهد به منابع خاص دسترسی پیدا کنند، که این امر باعث میشود سطح و شدت حملات کاهش یافته و امنیت شبکه افزایش یابد.

ZTNA انعطافپذیری و مقیاسپذیری بیشتری را در مدیریت دسترسیهای شبکه فراهم میکند. با این رویکرد، سازمانها میتوانند بهسرعت و به آسانی دسترسیها را مدیریت کنند، پالیسیهای امنیتی را تنظیم نمایند و به نیازهای متغیر تجاری پاسخ دهند، بدون اینکه پیچیدگیهای زیادی به شبکه اضافه شود. این ویژگیها ZTNA را به یک ضرورت برای سازمانهایی که به دنبال امنیت پیشرفته و کنترل دقیق بر دسترسیهای شبکهای هستند، تبدیل کرده است.

جمع بندی

ما در این مطلب، با راهکار امنیتی ZTNA، آشنا شدیم و میزان اهمیت آن را درک کردیم؛ این راهکار می تواند به صورت هوشمندانه و با داشتن اطلاعات کافی به شما در مدیریت سیستم های امنیتی از جمله فایروال ها و امنیت سازمانی کمک کند. شرکت داریا می تواند در رابطه با این موضوع به شما کمک کند و شما می توانید برای خرید تجهیزات امنیت شبکه و دریافت مشاوره رایگان ۶۲۲۴ – ۰۴۱ با کارشناسان ما در ارتباط باشید.

کنترل دسترسی دقیق

کنترل دسترسی دقیق

Leave A Comment