آیا تابه حال به این فکر کرده اید که امنیت دادههای ارسال شده میان دستگاه های موجود در شبکه چگونه ایجاد می شود؟ این بخش از کار شبکه، یعنی ایمن سازی دادههای ارسالی با استفاده از پروتکلها و الگوریتمهایی که از آنها به عنوان IPsec یاد می شود، انجام می گیرد. در ادامه مقاله با داریا همراه باشید.

IPsec چیست؟

IPsec یا Internet Protocol Security (امنیت پروتکل اینترنت) مجموعهای از پروتکل ها و الگوریتم ها برای ایمن سازی داده های ارسال شده از طریق اینترنت یا هر شبکه ی عمومی است. کارگروه مهندسی اینترنت (IETF) پروتکل های IPsec را در اواسط دهه 1990 برای تامین امنیت لایه آی پی از طریق احراز هویت و رمزگذاری پکیتهای شبکه آی پی ایجاد کرد.

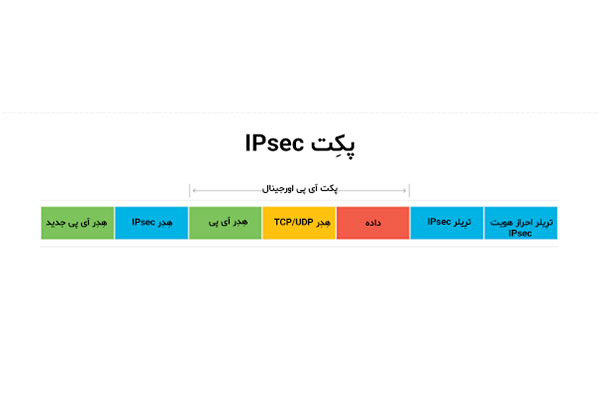

IPsec در ابتدا دو پروتکل را برای ایمن سازی پکیتهای IP تعریف می کند: هِدِر احراز هویت یا Authentication Header (AH) و Encapsulating Security Payload (ESP). AH یکپارچگی داده و خدمات ضد پخش را ارائه می دهد و ESP داده ها را رمزگذاری و احراز هویت می کند.

مجموعه IPsec همچنین شامل تبادل کلید اینترنت (IKE) است که برای تولید کلیدهای امنیتی مشترک برای ایجاد یک انجمن امنیتی (SA) استفاده می شود. SAها برای فرآیندهای رمزگذاری و رمزگشایی مورد نیاز هستند تا سطح امنیتی بین دو نهاد مورد بحث قرار گیرد. یک روتر یا فایروال ویژه که بین دو شبکه قرار می گیرد، معمولاً فرآیند مذاکره SA را انجام می دهد.

IPsec برای چه مواردی استفاده می شود؟

از آنجاییکه IPsec در سراسر شبکه منتقل می شود، برای محافظت از داده های حساس مانند تراکنش های مالی، سوابق پزشکی و ارتباطات شرکتی مورد استفاده قرار می گیرد. همچنین برای ایمن سازی VPNها یعنی جایی که تانل IPsec تمام دادههای ارسال شده بین دو نقطه پایانی را رمزگذاری می کند، نیز استفاده می شود. همچنین IPsec میتواند با رمزگذاری دادههای لایه اپلیکیشن، برای روترهایی که دادههای مسیریابی را در سراسر اینترنت عمومی ارسال میکنند، امنیت ایجاد کند. از IPsec برای ارائه احراز هویت بدون رمزگذاری نیز می توان استفاده کرد؛ به عنوان مثال، جهت احراز هویت دادهای که از جانب یک فرستنده شناخته شده ارسال شده باشد.

رمزگذاری در لایههای اپلیکیشن یا انتقال مدل OSI، دادهها را بدون استفاده از IPsec میتواند به طور ایمن منتقل کند. در لایه اپلیکیشن، رمزگذاری توسط HTTPS انجام می گیرد؛ در حالی که در لایه انتقال، پروتکل امنیت لایه انتقال (TLS) رمزگذاری را فراهم می کند. این در حالی است که رمزگذاری و احراز هویت در لایههای بالاتر، احتمال در معرض (تهدید) قرار گرفتن دادهها و همچنین رهگیری اطلاعات پروتکل توسط مهاجمان را افزایش میدهد.

پروتکل های IPsec

IPsec پکیتهای داده ارسال شده از طریق شبکه های مبتنی-بر-IPv4 و -IPv6 را احراز هویت و رمزگذاری می کند. هِدِرهای پروتکل IPsec در هدر آی پی پکیت یافت میشوند و نحوه مدیریت داده پکیت، از جمله مسیریابی و تحویل آن در شبکه را مشخص میکنند. IPsec چندین مولفه از جمله اطلاعات امنیتی و یک یا چند الگوریتم رمزنگاری را به هدر آی پی اضافه می کند.

پروتکلهای IPsec از قالبی به نام RFC برای توسعه الزامات استانداردهای امنیت شبکه استفاده میکنند. استانداردهای RFC در سراسر اینترنت برای ارائه اطلاعات مهمی استفاده میشوند که به کاربران و توسعهدهندگان امکان ایجاد، مدیریت و نگهداری شبکه را میدهد.

موارد زیر پروتکل های کلیدی IPsec هستند:

IP AH :AH در RFC 4302 مشخص شده است و سرویس های یکپارچگی داده و حفاظت از انتقال را ارائه می دهد. AH برای درج در پکیت آی پی برای افزودن دادهی احراز هویت و محافظت از محتویات در برابر تغییرات طراحی شده است.

IP ESP :ESP در RFC 4303 مشخص شده است و احراز هویت، یکپارچگی و محرمانگی را از طریق رمزگذاری پکیتهای آی پی فراهم می کند.

IKE :IKE در RFC 7296 تعریف شده و پروتکلی است که دو سیستم یا دستگاه را قادر میسازد تا یک کانال ارتباطی امن را روی یک شبکه غیرقابل اعتماد ایجاد کنند. این پروتکل از یک سری تبادلات کلید جهت ایجاد یک تانل امن بین مشتری و سرور استفاده می کند که از طریق آنها می تواند ترافیک رمزگذاری شده را ارسال کند. تبادل کلید Diffie-Hellman جهت تامین امنیت تانل است.

انجمن امنیت اینترنت و پروتکل مدیریت کلید (ISAKMP): ISAKMP به عنوان بخشی از پروتکل IKE وRFC 7296 مشخص شده است و چارچوبی برای ایجاد کلید، احراز هویت و مذاکره یک SA برای تبادل امن پکیتها در لایه آیپی است. به عبارت دیگر، ISAKMP پارامترهای امنیتی را برای نحوه ارتباط دو سیستم یا هاست با یکدیگر تعریف می کند. هر SA یک ارتباط را در یک جهت، از یک هاست به دیگری تعریف می کند. SA شامل تمام ویژگی های ارتباط، از جمله الگوریتم رمزنگاری، حالت IPsec، کلید رمزگذاری و سایر پارامترهای مربوط به انتقال داده از طریق ارتباط است.

IPsec یا از بسیاری از پروتکل های دیگر مانند الگوریتمهای سیگنیچر دیجیتال و بیشتر پروتکل های مشخص شده در IPsec و نقشه راه سند IKE یا RFC 6071 استفاده میکند یا توسط آنها استفاده می شود.

IPsec چگونه کار می کند؟

پنج مرحله ی کلیدی در ارتباط با نحوه عملکرد IPsec وجود دارد:

تشخیص هاست: فرآیند IPsec زمانی شروع می شود که یک سیستم هاست تشخیص دهد که یک پکیت نیاز به حفاظت دارد و باید با استفاده از پالیسی های IPsec منتقل شود. چنین پکیت هایی برای اهداف IPsec، ترافیک جالب در نظر گرفته می شوند و پالیسی های امنیتی را فعال می کنند. برای پکیتهای خروجی، این بدان معنی است که رمزگذاری و احراز هویت مناسب اعمال می شود. هنگامی که پکیت دریافتی جالب تعیین شود، سیستم هاست تأیید می کند که به درستی رمزگذاری و احراز هویت شده است.

در زمینه IPsec در فایروال های فورتیگیت، ترافیک جالب به ترافیک شبکه خاصی اشاره دارد که باعث ایجاد یک تانل IPsec VPN میشود. این ترافیک با شرایط خاصی تعریف می شود که معمولاً در فایروال کانفیگ می شود و شامل موارد زیر است:

- آدرس آیپی مبدا و مقصد: ترافیک یک آیپی منبع خاص (به عنوان مثال، یک شبکه داخلی) که به یک آیپی مقصد خاص (به عنوان مثال، یک شبکه راه دور) می رود.

- پروتکل ها و پورت ها: ترافیک با استفاده از پروتکلهای خاص (به عنوان مثال، TCP، UDP، ICMP) یا پورت ها

- زیرشبکهها یا محدوده آیپی: زیرشبکهها یا محدودههای آیپی تعریف شده که باید از طریق VPN ارتباط برقرار کنند.

هنگامی که ترافیک با معیارهای ترافیک جالب مطابقت دارد (مانند آیپیهای منبع یا مقصد و پروتکل ها)، در صورتی که قبلاً ایجاد نشده باشد، فورتیگیت تانل VPN را راه اندازی یا مذاکره می کند،. به عبارت دیگر، این ترافیک برای عبور از VPN، به اندازه کافی جالب است. ترافیک خارج از این پارامترها از تانل استفاده نمی کند.

مذاکره، یا فاز 1 IKE: در مرحله دوم، هاستها از IPsec برای مذاکره درباره مجموعه پالیسیهایی که برای یک مدار امن بکار برده می شود، استفاده می کنند. همچنین هاست ها خودشان را برای همدیگر احراز هویت میکنند تا یک کانال امن بین خودشان برای مذاکره درباره نحوه رمزگذاری یا احراز هویت دادههای ارسال شده از طریق مدار IPsec راهاندازی کنند. فرآیند مذاکره با استفاده از حالت اصلی (main mode) یا حالت تهاجمی (aggressive mode) انجام می شود.

با حالت اصلی (main mode)، هاستی که سِشن را آغاز می کند، پیشنهادهایی را که نشانگر الگوریتم های رمزگذاری و احراز هویت ترجیحی خود است، ارسال می کند. مذاکره تا زمانی که هر دو میزبان برای راهاندازی یک IKE SA جهت تعریف مدار IPsec مورد استفاده توافق کنند، ادامه مییابد. این روش از حالت تهاجمی ایمن تر است، چرا که یک تانل امن برای تبادل داده ایجاد می کند.

در حالت تهاجمی(aggressive mode)، هاست شروع کننده اجازه مذاکره را نمی دهد و IKE SA مورد استفاده را مشخص می کند. پذیرش هاست پاسخ دهنده، جلسه را احراز هویت می کند. با این روش، هاستها می توانند مدار IPsec را سریعتر راهاندازی کنند.

مدار IPsec یا فاز 2 IKE: مرحله سوم یک مدار IPsec را روی کانال امن ایجاد شده در فاز 1 IKE تنظیم میکند. هاستهای IPsec، الگوریتمهایی که در طول انتقال داده استفاده خواهند شد را مذاکره میکنند. هاستها همچنین روی کلیدهای رمزگذاری و رمزگشایی که قصد دارند از آنها برای (انتقال) ترافیک به (مقصد) و از (مبدا) شبکه محافظت شده استفاده کنند، توافق کرده و مبادله می کنند. هاستها همچنین nonceهای رمزنگاری را مبادله می کنند؛ nonceها اعداد تصادفی هستند که برای احراز هویت سِشنها مورد استفاده قرار می گیرند.

انتقال IPsec: در مرحله چهارم، هاستها دادههای واقعی ایجاد شده در تانل امن را مبادله می کنند. IPsec SAهایی که قبلاً راه اندازی شدهاند، برای رمزگذاری و رمزگشایی پکیتها استفاده می شوند.

خاتمه IPsec: در نهایت، تانل IPsec خاتمه می یابد. معمولاً این اتفاق پس از گذشتن تعداد مشخصی از بایتها از تانل IPsec یا اتمام زمان سِشن رخ میدهد. هنگامی که هر یک از این رویدادها اتفاق می افتد، هاستها ارتباط برقرار می کنند و خاتمه رخ می دهد. پس از خاتمه، هاستها کلیدهای خصوصی مورد استفاده در حین انتقال داده را از بین می برند.

IPsec چگونه در VPN استفاده می شود؟

VPN اساساً یک شبکه خصوصی است که روی یک شبکه عمومی مستقر شده است. هر کسی که به VPN متصل شود، امکان دسترسی به این شبکه خصوصی را خواهد داشت؛ این دسترسی به نحوی خواهد بود که گویا مستقیماً به آن متصل شده است. VPNها معمولاً توسط کسب و کارها جهت ایجاد دسترسی کارمندان راه دور به شبکه شرکت مورد استفاده قرار می گیرند.

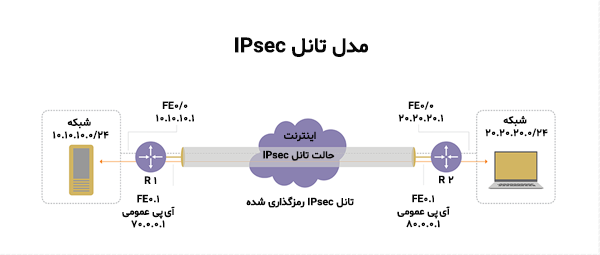

عموما از IPsec برای ایمن سازی VPNها استفاده می شود. در حالی که یک VPN یک شبکه خصوصی بین کامپیوتر کاربر و سرور VPN ایجاد می کند، پروتکلهای IPsec، یک شبکه امنی برای محافظت از داده های VPN در برابر دسترسی خارجی، پیاده سازی می کنند. VPNها را می توان با استفاده از یکی از دو حالت IPsec یعنی حالت تانل و حالت انتقال راه اندازی کرد.

حالت های مختلف IPsec

حالت انتقال، داده را هنگام انتقال از یک دستگاه به دستگاه دیگر، معمولاً در مدت یک سِشن، ایمن می کند. در مقابل، حالت تانل، کل مسیر داده را، از نقطه A تا نقطه B، بدون توجه به دستگاه های موجود بین آنها، ایمن می کند.

حالت تانل (Tunnel mode): حالت تانل IPsec که معمولاً بین گیتوِیهای شبکه ایمن استفاده میشود، هاستهای پشت یکی از گیتوِیها را قادر میسازد تا به طور ایمن با هاستهای پشت گیتوِی دیگر ارتباط برقرار کنند. برای مثال، همه کاربران سیستمها در یک شعبه سازمان میتواند بهطور ایمن با تمامی سیستمهای دفتر اصلی ارتباط برقرار کند؛ البته به شرطی که آن شعبه و دفتر اصلی گیتوِیهای امنی داشته باشند تا در دفاتر مربوطه، بهعنوان پروکسی IPsec برای هاستها عمل کنند. تانل IPsec بین دو هاست گیتوِی ایجاد می شود، اما خود تانل، ترافیک را از هر هاستی در داخل شبکههای محافظت شده، حمل می کند. حالت تانل برای راهاندازی مکانیزمی برای محافظت از تمام ترافیک بین دو شبکه مفید است.

حالت انتقال (Transport mode): اگر راه اندازی یک اتصال IPsec VPN که مستقیماً متصل است توسط دو هاست انجام بگیرد، مدار IPsec در حالت انتقال است. به عنوان مثال، این نوع مدار ممکن است به گونه ای تنظیم شود که تکنسین پشتیبانی آی پی از راه دور را قادر سازد تا برای انجام کارهای تعمیر و نگهداری به سرور راه دور لاگین کند. حالت انتقال IPsec در مواردی استفاده می شود که یک هاست نیازمند تعامل با یک هاست دیگر است. این دو هاست، مدار IPsec را مستقیماً با یکدیگر مذاکره می کنند و مدار معمولاً پس از اتمام سِشن از بین می رود.

مرحله بعدی: مقایسه IPsec VPN با SSL VPN

VPN لایه ی سوکِت ایمن (SSL)، روش دیگری برای ایمن سازی ارتباط شبکه عمومی است. از این دو، بسته به شرایط و الزامات امنیتی، می توان همزمان یا به صورت جداگانه استفاده کرد.

با IPsec VPN، پکیتهای آی پی هنگام حرکت به و از گیتوِی IPsec در لبه یک شبکه خصوصی و هاستها و شبکه های راه دور محافظت می شوند. یک SSL VPN از ترافیک هنگام حرکت بین کاربران راه دور و یک گیتوِی SSL محافظت می کند. VPNهای IPsec از همه اپلیکیشنهای مبتنی بر آیپی پشتیبانی می کنند، در حالی که VPNهای SSL فقط از اپلیکیشنهای مبتنی بر مرورگر پشتیبانی می کنند، اگرچه می توانند اپلیکیشنهای دیگر را نیز با فارشی سازی، پشتیبانی کنند.

سخن پایانی

IPsec گروهی از پروتکلها برای ایمن سازی ارتباطات بین دستگاهها است. IPsec به حفظ امنیت داده های ارسال شده از طریق شبکه های عمومی کمک می کند و اغلب برای راه اندازی VPN مورد استفاده قرار می گیرد، و از طریق رمزگذاری پکیتهای آیپی، همراه با احراز هویت منبعی که پکیتها از آنجا آمده اند، کار می کند. IPsecها دارای پروتکل های فراوانی از جمله IP AH، IP ESP، IKE و ISAKMP هستند؛ همچنین دو حالت در IPsecها وجود دارد که یکی حالت تانل (Tunnel mode) و دیگری حالت انتقال (Transport mode) است.

سوالات متداول

تفاوت IPsec با VPN چیست؟

IPsec معمولا برای ارتباط سایت به سایت استفاده می شود و به طور موثر دو بخش از یک شبکه خصوصی را از طریق اینترنت به هم مرتبط می کند. VPNهای SSL در لایه اپلیکیشن کار می کنند و برای فراهم سازی دسترسی ایمن به اپلیکیشنهای خاص به جای کل شبکه، طراحی شده اند.

آیا به IPsec نیاز دارم؟

IPsec یک پروتکل بسیار امن است که از احراز هویت و رمزگذاری برای پنهان کردن ترافیک شما و جلوگیری از تداخل استفاده می کند. اگر سرو کارتان با بانکداری اینترنتی است، به فایلهای کاری دسترسی پیدا میکنید یا حتی فقط قصد ارسال چیزی بسیار حساس را از طریق ایمیل دارید، پس IPsec میتواند حریم خصوصی و آرامش ذهنی مورد نیاز را، به شما بدهد.

IPsec چقدر امن است؟

IPsecها انتقال ایمن و دو طرفه داده از طریق شبکههای خصوصی و حتی عمومی، از جمله هاتاِسپاتهای (hotspots) وای فای روشن و اینترنت جهانی را فراهم می کنند. IPsec از تکنیکی استفاده میکند که تمام دادههای در حال انتقال را رمزگذاری میکند و ترتیب آنها را به طور موثری درهم میزند تا فقط دریافت کنندگان مجاز، امکان رمزگشایی آنها را داشته باشند.

IPsec برای چه مواردی استفاده می شود؟

IPsec گروهی از پروتکلها است که به حفظ امنیت دادههای ارسال شده از طریق شبکه های عمومی کمک می کند. اغلب برای راه اندازی VPN استفاده می شود، و با رمزگذاری پکیتهای آیپی، به همراه احراز هویت منبع ارسال پکیتها، کار می کند.

Hi, for all time i used to check website posts here

in the early hours in the dawn, because i like to learn more and more.