مدیریت تهدید یکپارچه (UTM) راهکاری است که چندین ویژگی یا سرویس امنیتی در یک دستگاه واحد در شبکه شما ترکیب می شوند. با استفاده از UTM، کاربران شبکه با چندین ویژگی مختلف از جمله آنتی ویروس، فیلتر محتوا، فیلتر ایمیل و وب، آنتی اسپم و … محافظت می شوند.

UTM یک سازمان را قادر می سازد تا خدمات امنیتی آی تی خود را در یک دستگاه ادغام کرده و به طور بالقوه حفاظت از شبکه را ساده کند. در نتیجه، کسب و کار شما میتواند تمام تهدیدات و فعالیتهای مرتبط با امنیت را از طریق تنها یک پنل کنترل کند. به این ترتیب، دید کامل و ساده ای را بر تمام عناصر امنیت یا معماری بی سیم خود به دست می آورید.

مدیریت تهدید یکپارچه (UTM) چیست؟

مدیریت تهدید یکپارچه (UTM) یک رویکرد جامع برای حفاظت از شبکهها و دادهها در برابر تهدیدهای امنیتی است. UTM با ترکیب مجموعهای از خدمات امنیتی مانند فایروال، جلوگیری از نفوذ، فیلترینگ وب، آنتیویروس و ضد اسپم، امنیتی چندلایه ارائه میدهد. این فناوری به سازمانها کمک میکند تا تمامی تهدیدات سایبری را از یک نقطه مرکزی مدیریت و کنترل کنند. هدف UTM کاهش پیچیدگی مدیریت امنیت شبکه است، بهطوری که کاربران نیازی به استفاده از چندین ابزار مختلف برای مقابله با تهدیدات نداشته باشند.

استفاده از UTM به سازمانها این امکان را میدهد که با استفاده از یک دستگاه یا پلتفرم متمرکز، هم در هزینهها صرفهجویی کنند و هم امنیت شبکه خود را ارتقا دهند. این رویکرد یکپارچه، علاوه بر کاهش زمان واکنش به تهدیدات، توانایی بهتری در شناسایی و مقابله با تهدیدات پیشرفته فراهم میکند.

ویژگی های مورد نظر یک مدیر تهدید یکپارچه

ویژگیهای رایج در مدیریت تهدید یکپارچه (UTM) طیف وسیعی از ابزارهای امنیتی را شامل میشود که به تقویت امنیت شبکه و کنترل بهتر دسترسی کمک میکنند:

آنتی ویروس

یک UTM دارای نرم افزار آنتی ویروس است که می تواند شبکه شما را کنترل کند، سپس ویروس ها را شناسایی کرده و از آسیب رساندن به سیستم شما یا دستگاه های متصل به آن جلوگیری کند. این کار با استفاده از اطلاعات موجود در پایگاههای داده سیگنیچر، که انبارهایی حاوی پروفایل های ویروسها هستند، انجام میشود تا بررسی شود که آیا هیچ ویروسی در سیستم شما اکتیو است یا در تلاش است به آن دسترسی پیدا کند.

برخی از تهدیداتی که نرم افزار آنتی ویروس در یک UTM می تواند متوقف کند شامل فایل های آلوده، تروجان ها، کرم ها، جاسوس افزارها و سایر بدافزارها است.

ضد بدافزار

مدیریت تهدید یکپارچه با شناسایی بدافزار و سپس پاسخ دادن، از شبکه شما در برابر بدافزار محافظت می کند. یک UTM می تواند برای شناسایی بدافزار شناخته شده، فیلتر کردن آن از جریان داده های شما و جلوگیری از نفوذ آن به سیستم شما، از قبل پیکربندی شود. UTM همچنین می تواند برای شناسایی تهدیدات بدافزار جدید با استفاده از آنالیز اکتشافی، که شامل قوانینی برای آنالیز رفتار و ویژگی های فایل ها است، پیکربندی شود.

UTM همچنین می تواند از سندباکس به عنوان یک اقدام ضد بدافزار استفاده کند. با سندباکس، سلولی در داخل کامپیوتر به عنوان یک سندباکس عمل می کند که فایل مشکوک را ضبط میکند. حتی اگر بدافزار مجاز به اجرا باشد، سندباکس از تعامل آن با سایر برنامههای کامپیوتر جلوگیری میکند.

فایروال

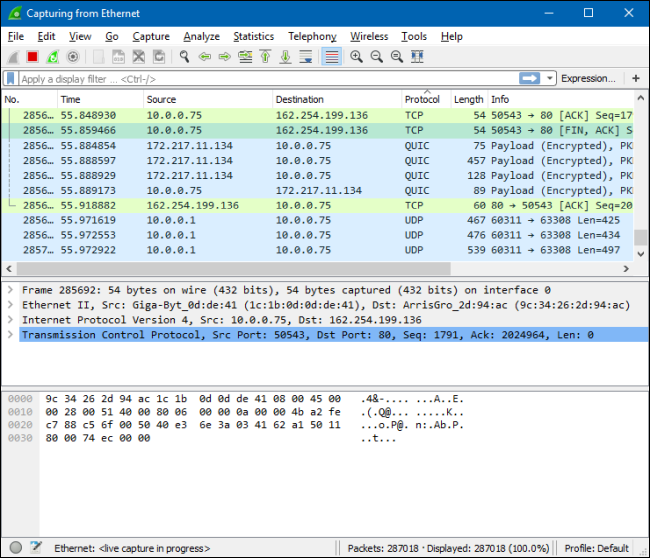

فایروال توانایی اسکن ترافیک ورودی و خروجی را برای ویروس ها، بدافزارها، حملات فیشینگ، اسپم ها، تلاش برای نفوذ به شبکه و سایر تهدیدات امنیت سایبری دارد. از آنجایی که فایروالهای UTM دادههای ورودی و خروجی شبکه شما را بررسی میکنند، میتوانند از استفاده از دستگاههای داخل شبکه برای گسترش بدافزار به سایر شبکههایی که به آن متصل میشوند نیز جلوگیری کنند.

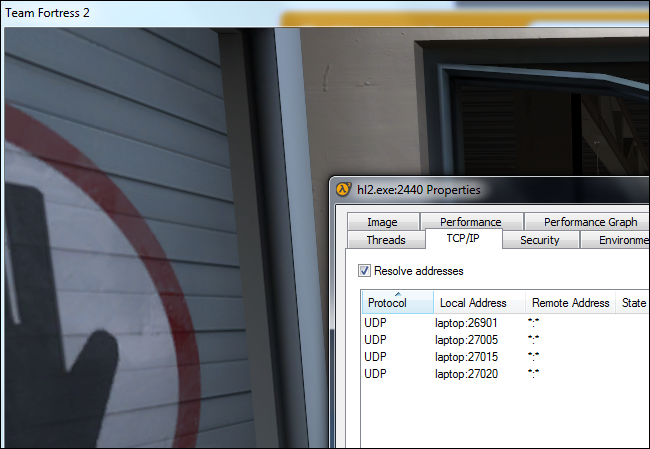

پیشگیری از نفوذ

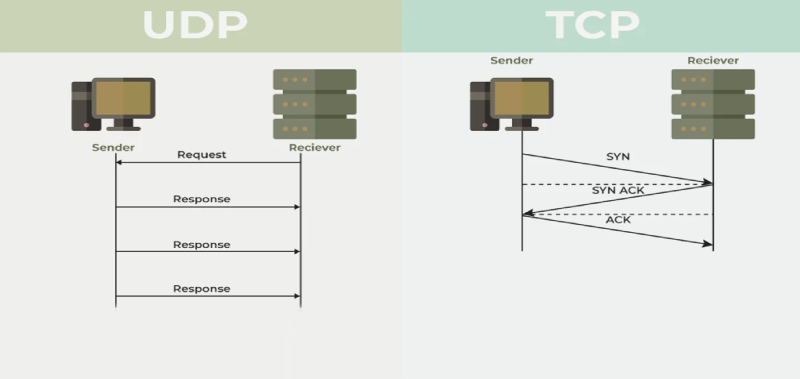

یک سیستم UTM می تواند قابلیت پیشگیری از نفوذ (IPS) را که حملات را شناسایی و از آنها جلوگیری می کند در اختیار یک سازمان قرار دهد. برای شناسایی تهدیدات، یک IPS بستههای داده را آنالیز کرده و به دنبال الگوهای شناخته شده در تهدیدات میگردد. وقتی یکی از این الگوها شناسایی شد، IPS حمله را متوقف می کند.

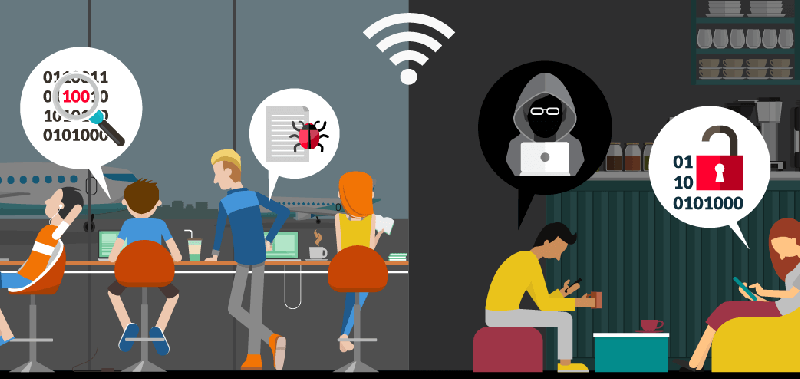

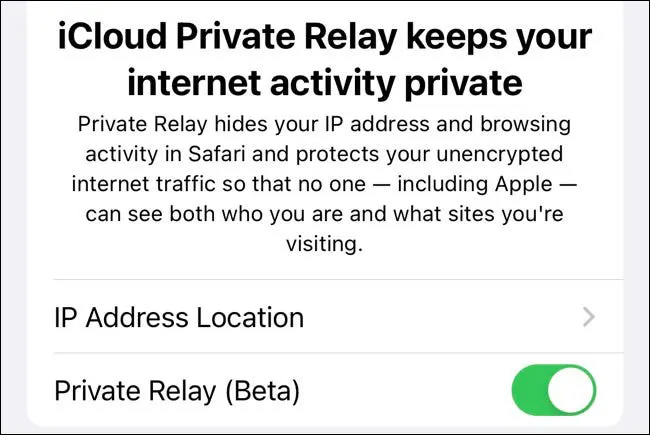

شبکه خصوصی مجازی

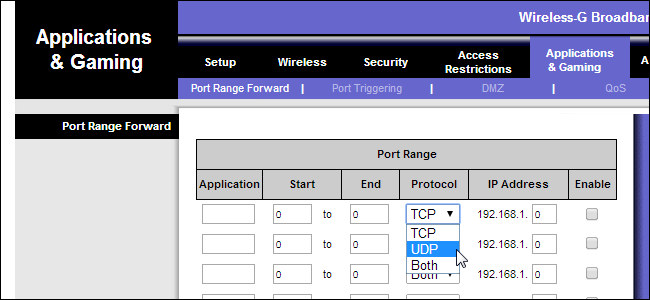

شبکه خصوصی مجازی (VPN) که با یک دستگاه UTM ارائه می شود، عملکردی مشابه زیرساخت VPN معمولی دارد. VPN یک شبکه خصوصی ایجاد می کند که از درون یک شبکه عمومی تانل زده و به کاربران امکان می دهد که داده ها را از طریق شبکه عمومی بدون نگرانی از مشاهده داده ها توسط دیگران ارسال و دریافت کنند. همه ارسالها رمزگذاری می شوند بنابراین حتی اگر کسی در مسیر دادهها باشد، برای او بیفایده خواهد بود.

وب فیلترینگ

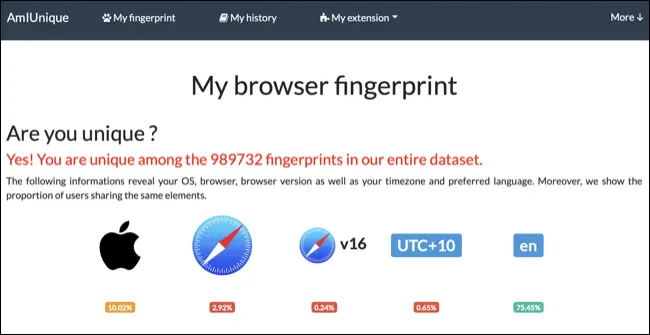

ویژگی وب فیلترینگ UTM میتواند از مشاهده وب سایت یا صفحات خاص توسط کاربران جلوگیری کند. این کار با متوقف کردن مرورگر کاربران از لود صفحات سایت ها در دستگاه آنها انجام می شود. وب فیلترینگ می تواند بنا به اهداف سازمان شما صفحات خاصی را هدف قرار دهد.

برای مثال، اگر میخواهید از پرت شدن حواس کارمندان توسط سایتهای رسانههای اجتماعی خاص جلوگیری کنید، میتوانید از بارگیری آن سایتها در دستگاههایشان در زمانی که به شبکه شما متصل هستند جلوگیری کنید.

پیشگیری از از دست دادن داده

پیشگیری از از دست دادن داده (DLP) امکان می دهد نقض داده و تلاش برای استخراج غیر مجاز آن را شناسایی کرده و از آن جلوگیری کنید. برای انجام این کار، سیستم DLP، دادههای حساس را رصد کرده و هنگامی که تلاش یک عامل مخرب برای سرقت آن را شناسایی میکند، آن را بلاک و در نتیجه از دادهها محافظت میکند.

IPsec ،SSL و VPN

این ویژگیها امکان دسترسی امن به شبکه از راه دور را فراهم میکنند و اطلاعات ارسالی را رمزگذاری میکنند.

این ترکیب از ابزارها UTM را به یک راهکار مؤثر و یکپارچه برای محافظت از شبکههای سازمانی تبدیل میکند.

مزایای استفاده از راهکار یکپارچه مدیریت تهدید

انعطاف پذیری و سازگاری

با یک شبکه UTM، می توانید از مجموعه ای از راهکارهای انعطاف پذیر برای مدیریت شبکه های پیچیده موجود در زیرساخت های تجاری مدرن استفاده کنید. شما می توانید آنچه را که نیاز دارید از میان مجموعه ای از ابزارهای مدیریت امنیت انتخاب کرده و بهترین گزینه را برای شبکه خاص خود انتخاب کنید. همچنین میتوانید لایسنسی دریافت کنید که تمام تکنولوژی هایی که میخواهید را در اختیار قرار می دهد و در زمان شما برای خرید راهکارهای فردی صرفهجویی میکند.

از آنجا که یک UTM انعطاف پذیر است، شما این آزادی را دارید که بیش از یک تکنولوژی امنیتی را به دلخواه خود به کار بگیرید. همچنین، یک UTM با بهروزرسانیهای خودکار ارائه میشود که سیستم شما را برای مقابله با آخرین تهدیدات موجود آماده نگه میدارد.

یکپارچه سازی و مدیریت متمرکز

در یک راهاندازی معمولی بدون UTM، ممکن است مجبور شوید از چندین مؤلفه امنیتی، از جمله فایروال، کنترل اپلیکیشن، VPN و موارد دیگر به طور همزمان استفاده کنید. این می تواند زمان و منابع را از تیم شما بگیرد. با این حال، با یک UTM، می توانید همه چیز را یکپارچه کرده و با یک کنسول مدیریت، کنترل کنید. این امر نظارت بر سیستم و همچنین رسیدگی به اجزای خاصی در UTM را که ممکن است نیاز به به روز رسانی یا بررسی داشته باشند را آسان تر می کند.

ماهیت متمرکز یک UTM همچنین به شما امکان می دهد بر چندین تهدید به طور همزمان نظارت کنید زیرا آنها بر چندین مؤلفه شبکه شما تأثیر می گذارند. در یک شبکه بدون این ساختار متمرکز، زمانی که یک حمله چند-ماژوله در حال وقوع است، جلوگیری از آن می تواند بسیار دشوار باشد.

مقرون به صرفه بودن

به دلیل راه اندازی متمرکز، UTM تعداد دستگاه هایی که سازمان شما برای محافظت از شبکه نیاز دارد را کاهش می دهد. این ممکن است منجر به صرفه جویی قابل توجهی در هزینه شود. علاوه بر این، به دلیل اینکه کارکنان کمتری برای نظارت بر سیستم مورد نیاز هستند، می توانید در هزینه های نیروی انسانی نیز صرفه جویی کنید.

افزایش آگاهی از تهدیدات امنیتی شبکه

ترکیب متمرکز بودن UTM همراه با عملکرد سریعتر منجر به افزایش آگاهی از تهدیدات امنیتی شبکه می شود و شما را قادر می سازد حفاظت از تهدیدات پیشرفته (ATP) را پیاده سازی کنید. این کار تیم آی تی شما را برای مدیریت بهتر تهدیدات پایدار پیشرفته (APT) و سایر خطرات مدرن پیش رو، مجهز می کند.

توانایی بهبود یافته برای مقابله با این نوع تهدیدات ناشی از توانایی یک UTM برای اجرای چندین مکانیسم پاسخ به تهدید به صورت هماهنگ است که نیروها را در برابر تهدیدهایی که سعی در نفوذ به شبکه شما دارند ترکیب می کند.

راهکار امنیتی سریعتر برای کسب و کارها

با یک UTM، می توانید روش پردازش داده ها را بهینه کرده و همزمان از منابع کمتری استفاده کنید. UTM به اندازه چندین مؤلفه که مستقل از یکدیگر کار می کنند به منابع نیاز ندارد. راندمان بالاتری که از یک UTM دریافت می کنید ممکن است به شما این امکان را بدهد که منابع را برای مدیریت بهتر سایر فرآیندهای ضروری وابسته به شبکه آزاد کنید.

فایروال نسل بعدی در مقابل UTM

اگرچه، در ظاهر، ممکن است به نظر برسد که تفاوتهای بین فایروالهای نسل بعدی (NGFW) و UTM صرفاً معنایی هستند، بسته به اینکه از کدام NGFW استفاده میکنید، ممکن است تفاوتهایی وجود داشته باشد. هر دو راهکار از شبکه شما محافظت می کنند، با این حال، با UTM، این امکان وجود دارد که سرویس هایی را که به آن نیاز ندارید دریافت کنید. ادغام این سرویس ها با شبکه فعلی شما می تواند کار بیشتری را شامل شود. همچنین میتواند منجر به تصمیمگیریهای دشوار و فرآیند راهاندازی چالشبرانگیز شود زیرا سعی میکنید ویژگیهای UTM را با آنچه قبلاً دارید ترکیب کنید یا یکی را در مقابل دیگری قرار دهید تا مشخص کنید کدام راهکار بهتر است.

از سوی دیگر، با NGFWها، مانند فایروال نسل بعدی فورتی گیت می توانید ویژگی های مورد نیاز خود را روشن کنید و آن را به یک راهکار کامل UTM تبدیل کنید. برعکس، شما می توانید انتخاب کنید که فقط از آن به عنوان فایروال استفاده کنید یا برخی از حفاظت ها را فعال کنید اما برخی دیگر را نه. به عنوان مثال، اگر فورتی گیت دارید و از تمام ظرفیت آن استفاده می کنید، به عنوان یک سیستم UTM نیز کار خواهد کرد.

تفاوت دیگر این است که NGFW یک راهکار موثر برای شرکت های بزرگتر است، در حالی که یک UTM معمولی ممکن است تحت فشار تقاضاهای یک سازمان از کار بیفتد.

تجهیزات UTM برای سازمانها

همانطور که گفته شد UTM یا (Unified Threat Management) به معنی مدیریت یکپارچه تهدیدات، یک دستگاه یا راهکار امنیتی است که چندین قابلیت امنیتی را در یک پلتفرم واحد ادغام میکند. این تجهیزات برای سازمانهایی که به امنیت پیشرفته و مدیریت ساده نیاز دارند، بسیار مفید هستند.

مزایای استفاده از تجهیزات UTM برای سازمانها

- مدیریت یکپارچه و کاهش پیچیدگی

- ترکیب چندین عملکرد امنیتی در یک دستگاه

- مدیریت متمرکز برای کاهش هزینههای اجرایی

- کاهش نیاز به استفاده از چندین سختافزار مجزا

امنیت چندلایه و پیشرفته

- فایروال (Firewall): کنترل ترافیک شبکه و جلوگیری از دسترسیهای غیرمجاز

- سیستم جلوگیری از نفوذ (IPS/IDS): شناسایی و مسدود کردن تهدیدات سایبری

- فیلترینگ وب (Web Filtering): جلوگیری از دسترسی به وبسایتهای مخرب

- آنتیویروس و آنتیبدافزار: بررسی و حذف تهدیدات مخرب

- قابلیتهای پیشرفته برای سازمانها

- VPN (شبکه خصوصی مجازی): اتصال امن برای کاربران از راه دور

- مدیریت پهنای باند: بهینهسازی استفاده از منابع شبکه

- کنترل دسترسی کاربران: تنظیم سطح دسترسی به اینترنت و اپلیکیشنها

مقایسه تجهیزات UTM

| ویژگیها | FortiGate (Fortinet) | Sophos XG | Cisco Meraki | WatchGuard Firebox |

|---|---|---|---|---|

| امنیت چندلایه | ✅ | ✅ | ✅ | ✅ |

| عملکرد بالا | ✅ | ✅ | ✅ | ✅ |

| یکپارچگی با Cloud | ✅ | ✅ | ✅ | ✅ |

| رابط کاربری ساده | متوسط | عالی | عالی | خوب |

| مناسب برای سازمانهای بزرگ | بله | بله | متوسط | بله |

چرا سازمانهای دولتی باید از تجهیزات UTM استفاده کنند؟

-

محافظت در برابر تهدیدات سایبری

-

کاهش هزینههای عملیاتی و افزایش کارایی

-

کنترل بهتر بر دسترسی کاربران و استفاده از اینترنت

-

مدیریت سادهتر امنیت در شبکههای گسترده

تفاوت NGFW و UTM چیست؟

NGFW (Next Generation Firewall) و UTM (Unified Threat Management) دو نوع راهکار امنیتی برای شبکهها هستند، اما تفاوتهای اساسی در نحوه عملکرد و کاربرد آنها وجود دارد.

NGFW فایروال نسل جدید

تمرکز بر امنیت پیشرفته و انعطافپذیری بالا؛ NGFW یک فایروال پیشرفته است که علاوه بر قابلیتهای فایروال قدیمی ویژگی های زیر را نیز دارد:

- بررسی عمیق پکتها (DPI – Deep Packet Inspection)

- کنترل اپلیکیشنها (Application Control)

- سیستم تشخیص و جلوگیری از نفوذ (IDS/IPS)

- امنیت مبتنی بر هویت کاربر

- یکپارچگی با سرویسهای ابری و SD-WAN

همچنین باید بدانید که NGFW بیشتر برای سازمانهای بزرگ و شبکههایی که نیاز به کنترل دقیقتر و امنیت سطح بالا دارند، مناسب است. اما باید بدانید در سال 2025 به دلیل مورد هدف قرار گرفتن سازمان کوچک برای مهاجمان سایبری، استفاده از فایروال های نسل جدید برای تمام سازمان کوچک، متوسط و بزرگ برای در امان نگه داشتن اطلاعات محرمانه ضروری است. برای دریافت مشاوره رایگان وانتخاب یک فایروال مناسب برای سازمانتان می توانید با کارشناسان مجرب شرکت داریا ارتباط بر قرار کنید.

UTM مدیریت یکپارچه تهدیدات

تمرکز بر یکپارچگی و سادگی مدیریت؛ UTM راهکاری جامع برای تأمین امنیت شبکه است که چندین ویژگی امنیتی را در یک دستگاه ترکیب میکند، از جمله این ویژگی ها می توان به موارد زیر اشاره کرد:

- داشتن تمام ویژگی های فایروال قدیمی

- آنتیویروس و ضدفیشینگ

- VPN و امنیت ارتباطات

- فیلترینگ وب و ایمیل

- IPS/IDS اما با عملکرد سادهتر از NGFW

نکته: UTM معمولاً برای کسبوکارهای کوچک و متوسط (SMB) که به یک راهحل ساده و مقرون به صرفه برای امنیت نیاز دارند، مناسب تر است.

اگر سازمان شما نیاز به امنیت عمیق، کنترل دقیق ترافیک و مدیریت تهدیدات پیچیده دارد، NGFW گزینه بهتری است، اما اگر به دنبال یک راهکار ساده، مقرونبهصرفه و همهکاره هستید، UTM انتخاب مناسبی برای شما خواهد بود. (استفاده از فایروال های سوفوس، سیسکو و از همه تر فورتی گیت برای در امان ماندن از حملات روز صفر و بد افزاری های 2025 یک هشدار جدی است)

سخن پایانی

استفاده از تجهیزات UTM راهکاری ایدهآل برای سازمانهایی است که به امنیت جامع و مدیریت ساده نیاز دارند. برندهایی مانند FortiGate ،Sophos ،Cisco و WatchGuard از بهترین گزینههای موجود هستند. انتخاب بهترین UTM به نیازهای خاص سازمان، بودجه و سطح امنیت مورد نظر بستگی دارد؛ برای داشتن اطلاعات بیشتر و دریافت مشاوره رایگان در رابطه با بهترین و کاربردی ترین تجهیزات امنیتی با کارشناسان شرکت داریا به شماره 0416224 تماس حاصل فرمایید.