Power over Ethernet یا (PoE) یک فناوری است که به سوئیچهای شبکه این امکان را میدهد به صورت همزمان توان الکتریکی و داده را از طریق یک کابل اترنت منتقل کنند .همانطور که می دانید ورود به دنیای تکنولوژی بسیار جذاب است؛ زمانی که به دنیای عجیب شبکه وارد میشود، شگفتی ذهن بشریت را مشاهده میکنید، فناوری PoE نیز از این قائده مستثنی نیست، در ادامه به بررسی جامع این تکنولوژی میپردازیم.

PoE چیست؟

همانطور که گفتیم، Power over Ethernet (PoE) یک فناوری پیشرفته است که امکان انتقال همزمان برق و داده را از طریق یک کابل اترنت فراهم میکند. به گونه ای که PoE به عنوان یکی از راهکارهای کارآمد و ساده برای تأمین برق تجهیزات شبکه و انتقال دادهها در بسیاری از کاربردها، از جمله دوربینهای نظارتی، اکسسپوینتهای بیسیم و تلفنهای VoIP شناخته میشود.

جالب است بدانید، با انتقال برق از طریق پینهای خاص در کابل اترنت، PoE پیچیدگی نصب و سیم کشی را کاهش میدهد و به این ترتیب هزینههای اجرایی را پایین میآورد. همچنین این فناوری برای نصب دستگاهها در مکانهایی که دسترسی به برق محدود یا غیرممکن است، یک گزینه ایده آل به شمار میرود.

در سیستم PoE، تجهیزات منبع تغذیه Power Sourcing Equipment یا PSE مانند سوئیچهای PoE یا اینجکتورهای PoE وظیفه تأمین برق دستگاههای متصل را بر عهده دارند. و به گونه ای طراحی شده که برق و دادهها بدون هیچگونه تداخلی در داخل کابل اترنت منتقل میشوند. به این صورت که جریان الکتریکی و سیگنالهای داده از مسیرهای جداگانهای در کابل عبور میکنند و عملکرد یکدیگر را مختل نمیکنند.

به طور کل فناوری PoE در کاربردهای متنوع مانند شبکههای اینترنت اشیا (IoT) و زیرساختهای هوشمند مانند سیستمهای روشنایی شهری و کنترل دسترسی استفاده میشود و نقشی کلیدی در طراحی شبکههای مدرن ایفا میکند.

توجه داشته باشید که اگر شبکهای از قابلیت PoE برخوردار باشد، میتوان دستگاهی را مستقیماً به یک سوئیچ PoE متصل کرد. این سوئیچ که خود به برق وصل است، هم برق و هم دادههای لازم را از طریق کابل اترنت به دستگاه انتقال میدهد، بنابراین دیگر نیازی به اتصال مستقیم دستگاه به منبع برق نخواهید داشت.

به همین دلیل، PoE به عنوان یکی از راهکارهای کارآمد و ساده برای تأمین برق تجهیزات شبکه و انتقال دادهها در بسیاری از کاربردها، از جمله دوربینهای نظارتی، اکسسپوینتهای بیسیم و تلفنهای VoIP شناخته میشود.

سوئیچ شبکه Poe چیست؟

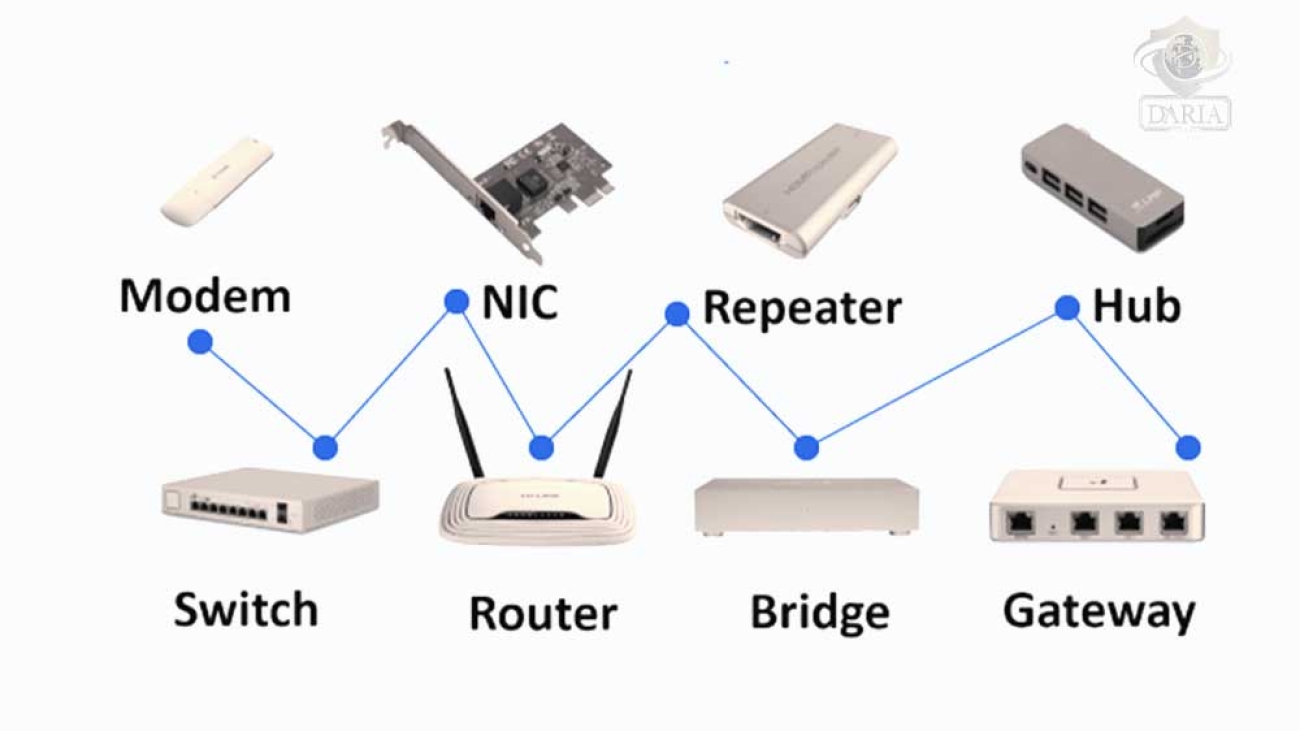

سوئیچهای PoE نوعی سوئیچ شبکه هستند که امکان انتقال هم زمان برق و داده را از طریق کابل اترنت به صورت بومی فراهم می کنند. این سوئیچها به طور خودکار هنگام اتصال دستگاههای شبکه، بررسی میکنند که آیا دستگاه متصل از فناوری PoE پشتیبانی میکند یا خیر. اگر دستگاه سازگار باشد، سوئیچ برق مورد نیاز آن را تأمین میکند. این ویژگی، تفاوت اصلی سوئیچهای PoE با سوئیچهای معمولی است که تنها داده را منتقل میکنند و برای تأمین برق نیازمند کابل جداگانه هستند.

یکی از مشخصه های ظاهری رایج در سوئیچ های PoE، وجود نوار زرد رنگ در زیر پورتها است که آنها را از سوئیچ های عادی شبکه متمایز میکند؛ این سوئیچها برای انواع مختلف دستگاههای شبکه که نیازهای ولتاژی متفاوتی دارند، طراحی شدهاند. برای مثال، دستگاههای با ولتاژ پایین مانند تلفن های VoIP، دوربینهای نظارتی، اکسس پوینتهای بیسیم و تین کلاینتها (Thin Clients) از سوئیچهای PoE استفاده میکنند. در مقابل، دستگاههای با ولتاژ بالا مانند مانیتورها، تلویزیونها و لپ تاپها نیز میتوانند به مدلهای پیشرفته تر سوئیچهای PoE متصل شوند.

با استفاده از این سوئیچها، فرآیند کابل کشی شبکه بسیار ساده تر میشود و هزینههای اجرایی شبکه نیز به طور قابل توجهی کاهش می یابد. سوئیچهای PoE در انواع مختلفی عرضه میشوند که شامل مدلهایی با تعداد پورت های 8، 12، 24 و 48 است. همچنین این سوئیچها به دو دسته اصلی تقسیم میشوند: سوئیچهای مدیریت شده (Managed) که امکانات پیشرفتهای برای کنترل و مدیریت شبکه ارائه میدهند و سوئیچهای مدیریت نشده (Unmanaged) که استفاده از آنها آسان تر بوده و بیشتر برای کاربردهای ساده و شبکههای کوچک مناسب هستند.

در نتیجه، سوئیچهای PoE با قابلیت ها و انواع گوناگون خود به یکی از تجهیزات اصلی شبکه های مدرن تبدیل شدهاند و نقش مهمی در توسعه زیرساختهای پیشرفته شبکه ایفا میکنند.

چرا استفاده از سوئیچ PoE اهمیت دارد؟

استفاده از سوئیچهای PoE (Power over Ethernet) به دلیل مزایای کاربردی و اقتصادی که ارائه میدهند، اهمیت زیادی در شبکههای مدرن دارد. این دستگاهها امکاناتی را فراهم میکنند که باعث بهبود بهرهوری و کاهش پیچیدگی در نصب و مدیریت شبکه میشوند.

کاهش کابل کشی و افزایش انعطاف پذیری

سوئیچ های PoE امکان انتقال هم زمان برق و داده از طریق یک کابل اترنت را فراهم میکنند. این ویژگی نه تنها نیاز به کابل کشی جداگانه برای برق را از بین می برد، بلکه انعطاف بیشتری در نصب تجهیزات شبکه فراهم میکند. به عنوان مثال، میتوان دستگاههایی مانند دوربینهای مداربسته یا اکسس پوینتها را در مکان هایی که دسترسی به پریز برق دشوار است، به راحتی نصب کرد.

افزایش قابلیت اطمینان شبکه

این سوئیچها برق را به صورت متمرکز و پایدار تأمین میکنند، که این امر امکان استفاده از منابع تغذیه بدون وقفه (UPS) را فراهم میآورد. به این ترتیب، از پایداری تجهیزات شبکه اطمینان حاصل میشود و خطر قطع جریان برق به صورت ناگهانی کاهش مییابد.

کاهش هزینهها و بهره وری اقتصادی

سوئیچهای PoE باعث حذف هزینههای اضافی مربوط به سیم کشی برق و نصب پریزهای جدید میشوند. همچنین، نگهداری و مدیریت این تجهیزات به دلیل ساختار ساده تر، هزینههای کمتری را به همراه دارد.

این ویژگیها نشان میدهد که استفاده از سوئیچهای PoE نه تنها کارایی شبکه را بهبود می بخشند، بلکه از لحاظ اقتصادی نیز گزینهای بسیار مقرون به صرفه هستند.

کاربرد سوئیچ PoE

سوئیچهای PoE (Power over Ethernet) به دلیل انتقال هم زمان برق و داده، در بسیاری از تجهیزات و محیط های شبکه مورد استفاده قرار میگیرند. از جمله کاربردهای اصلی این سوئیچ میتوان به موارد زیر اشاره کرد:

دوربینهای مداربسته (IP Cameras)

تأمین برق و انتقال داده برای دوربینهای امنیتی در مکانهایی که دسترسی به پریز برق محدود است.

اکسس پوینتهای بیسیم (Wireless Access Points)

استفاده در شبکههای بیسیم برای تأمین انرژی و اتصال به شبکه بدون نیاز به منبع برق جداگانه.

تلفنهای VoIP

تامین برق و اتصال شبکه برای تلفنهای تحت پروتکل اینترنت، که معمولاً در دفاتر استفاده میشود.

دستگاههای اینترنت اشیا (IoT Devices)

تأمین انرژی و ارتباط داده برای سنسورها، دستگاههای هوشمند و تجهیزات IoT در ساختمانها یا صنایع.

سیستمهای صوتی و تصویری

استفاده در سیستمهای کنفرانس صوتی و تصویری برای تأمین برق و داده صورت هم زمان.

روترها و تجهیزات شبکهای کوچک

مناسب برای تجهیزات کوچک شبکهای که نیاز به برق دارند ولی دسترسی به پریز محدود است.

سامانههای کنترل دسترسی

استفاده در دستگاههای کنترل دسترسی مانند کارتخوانها و دربهای هوشمند.

نصب در محیطهای خارجی

برای تجهیزات نصب شده در محیطهای باز مانند دوربینهای امنیتی یا اکسس پوینتهای فضای بیرونی، که دسترسی به برق دشوار است.

تجهیزات صوتی تحت شبکه (IP Speakers)

استفاده در سیستمهای اطلاع رسانی و بلندگوهای تحت شبکه.

سیستمهای روشنایی هوشمند

به کارگیری در سیستمهای روشنایی که از فناوری PoE برای مدیریت و کنترل مصرف انرژی بهره میبرند.

تفاوت سوئیچ PoE اکتیو و سوئیچ PoE پسیو

سوئیچهای PoE به دو دسته اصلی اکتیو (Active) و پسیو (Passive) تقسیم میشوند. این دو نوع سوئیچ تفاوتهای مهمی در نحوه عملکرد و استفاده دارند که در جدول تمامی این موارد بررسی میشوند:

| ویژگی | سوئیچ PoE اکتیو (Active PoE Switch) | سوئیچ PoE پسیو (Passive PoE Switch) |

|---|---|---|

| ایمنی | ایمنتر؛ از ارسال برق به تجهیزات غیر PoE جلوگیری میکند. | ایمنی کمتر؛ همیشه جریان برق ارسال میکند و ممکن است به تجهیزات غیر PoE آسیب بزند. |

| تشخیص خودکار | تجهیزات متصل را بررسی کرده و سازگار بودن با PoE را تشخیص میدهد. | بدون تشخیص، برق را به تمام پورتها ارسال میکند. |

| استانداردها | سازگار با استانداردهای IEEE 802.3af، IEEE 802.3at، IEEE 802.3bt | از استانداردهای IEEE پشتیبانی نمیکند. |

| توان خروجی | توان خروجی بر اساس نیاز دستگاه تنظیم میشود. | توان خروجی ثابت و بدون تغییر است. |

| سرعت اترنت | پشتیبانی از اترنت 10/100/1000 مگابیتبرثانیه | معمولاً محدود به اترنت 10/100 مگابیتبرثانیه |

| مسافت پشتیبانی | تا 100 متر با کابلهای Cat5/Cat5e/Cat6 | معمولاً کمتر از 100 متر |

| کاربرد در بازار | بیشتر سوئیچهای موجود در بازار از این نوع هستند. | کمتر رایج است و برای کاربردهای خاص استفاده میشود. |

| مزایا | ایمنی، کارایی بالا، و سازگاری گسترده | قیمت پایینتر (در موارد خاص) |

| معایب | هزینه بیشتر در مقایسه با نوع پسیو | خطر آسیب به تجهیزات غیر PoE |

جدول ارائه شده تفاوتها را به شکلی واضح و ساده برای شما نشان می دهد تا به این صورت بتوانید انتخاب مناسبی داشته باشید.

بهترین سوئیچ شبکه

بهترین سوئیچهای موجود در بازار شامل سوئیچهای کاتالیست سیسکو هستند که بسته به نیاز شبکه، گزینههای مختلفی را ارائه میدهند. از جمله سری های مختلف سوئیچهای کاتالیست سیسکو می توان به موارد زیر اشاره کرد:

- سوئیچهای کاتالیست سیسکو سری 2960-XR

- سوئیچهای کاتالیست سیسکو سری 9200

- سوئیچهای کاتالیست سیسکو سری 3850

- سوئیچهای کاتالیست سیسکو سری 9300

- سوئیچهای کاتالیست سیسکو سری 1200

- سوئیچهای کاتالیست سیسکو سری 9400

این سوئیچها با ویژگیهای پیشرفته مانند استک پذیری، امنیت بالا و مقیاسپذیری، برای شبکههای مختلف از جمله شبکه های سازمانی و شعب کوچک تا بزرگ مناسب هستند. برای دریافت اطلاعات بیشتر در مورد محصول و استعلام قیمت، میتوانید با کارشناسان فروش داریا به شماره 0416224 تماس بگیرید.

سخن پایانی

با توجه به اهمیت شبکههای امن و مقیاسپذیر در دنیای امروز، انتخاب سوئیچ مناسب میتواند تاثیر زیادی بر عملکرد و کارایی شبکه شما داشته باشد. سوئیچهای کاتالیست سیسکو با ویژگیهای پیشرفته و انعطافپذیری بالا، گزینهای ایدهآل برای سازمانها و کسبوکارهای مختلف هستند. برای انتخاب بهترین سوئیچ و دریافت مشاوره دقیقتر، کارشناسان فروش داریا 24 ساعته آماده پاسخگویی به سوالات شما هستند.