شبکهها امکان تبادل داده، اشتراکگذاری منابع، مدیریت ارتباطات و انجام فعالیتهای روزمره را در محیطهای مختلف فراهم میکنند. از اینترنت و شبکههای اجتماعی گرفته تا بانکداری الکترونیکی و اینترنت اشیاء، شبکهها نقش کلیدی در بهبود کارایی، امنیت و سرعت ارتباطات دارند. در این مطلب، به بررسی کاربردهای شبکه و تأثیر آن در حوزههای مختلف میپردازیم.

شبکه چیست؟

شبکه در علوم کامپیوتر و مهندسی ارتباطات به مجموعهای از دستگاهها و سیستمهای متصل به یکدیگر اطلاق میشود که قادر به تبادل اطلاعات و منابع به صورت بیسیم یا با استفاده از کابلهای فیزیکی هستند. این دستگاهها ممکن است شامل رایانهها، سرورها، روترها، سوئیچها و دیگر تجهیزات ارتباطی باشند که از پروتکلهای خاص برای ارسال و دریافت دادهها استفاده میکنند.

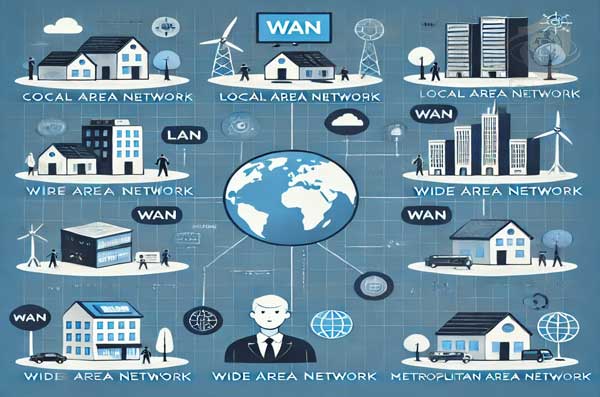

شبکهها به انواع مختلفی تقسیم میشوند، از جمله شبکههای محلی (LAN) که معمولاً در محدودهای کوچک مانند یک ساختمان یا دفتر کار قرار دارند و شبکههای گسترده (WAN) که میتوانند مسافتی طولانی مانند یک کشور یا حتی جهان را پوشش دهند. در شبکهها، معماریها و پروتکلهای مختلفی مانندTCP/IP ، Ethernet ،Wi-Fi و VPN برای مدیریت انتقال دادهها، حفظ امنیت و بهینهسازی عملکرد شبکه استفاده میشود.

شبکهها همچنین از نظر نوع اتصال میتوانند به دو دسته اصلی تقسیم شوند: شبکههای سیمی که از کابلهای فیزیکی برای اتصال استفاده میکنند و شبکههای بیسیم که از امواج رادیویی برای برقراری ارتباط استفاده میکنند. در این سیستمها، دستگاهها میتوانند دادهها را از طریق انتقال پکتها (Packet Switching) یا دیگر تکنیکها ارسال و دریافت کنند، که در نتیجه امکان اتصال و تعامل بیوقفه بین دستگاهها و خدمات مختلف را فراهم میسازد.

تجهیزات شبکه چیست؟

تجهیزات شبکه به مجموعه ابزارهایی اطلاق میشود که برای ایجاد، مدیریت و نگهداری شبکههای کامپیوتری استفاده میشوند. این تجهیزات به طور کلی به دو دسته تقسیم میشوند:

- سخت افزار (Passive)

- نرم افزار (Active)

تجهیزات سخت افزاری (Passive)

تجهیزات سخت افزاری به طور عمده برای انتقال و ارسال دادهها بدون انجام پردازش خاصی طراحی شدهاند. آنها به طور معمول به عنوان اجزای پسیو شبکه عمل میکنند و تغییرات مستقیمی در دادهها ایجاد نمیکنند. مهمترین تجهیزات پسیو شبکه شامل موارد زیر هستند:

- کابلها (مثل کابلهای فیبر نوری، کابلهای اترنت، و کابلهای کواکسیال)

- پورتها و کانکتورها (اتصالات فیزیکی برای اتصال دستگاهها)

- سوئیچها و جعبههای تقسیم (برای مدیریت کابلها و مسیریابی سیگنالها)

- کابینتها و رکها (برای نگهداری و نصب تجهیزات شبکه)

- اتصالات فیبر نوری و پچکوردها (برای برقراری ارتباط بین تجهیزات شبکه)

تجهیزات نرمافزاری (Active)

تجهیزات نرم افزاری شبکه، وظیفه پردازش، مدیریت و بهینهسازی ترافیک شبکه را بر عهده دارند و معمولاً قابلیتهای پیچیدهتری مانند مسیریابی و امنیت را ارائه میدهند. از جمله این تجهیزات میتوان به موارد زیر اشاره کرد:

- روترها (برای مسیریابی ترافیک دادهها بین شبکههای مختلف)

- سوئیچها (برای مدیریت و مسیریابی ترافیک در شبکههای محلی)

- فایروالها (برای نظارت و محافظت از شبکه در برابر تهدیدات امنیتی)

- اکسس پوینتها (برای ارائه دسترسی بیسیم به شبکه)

- مدیریت پهنای باند و سرورها (برای کنترل ترافیک، ذخیرهسازی دادهها و اجرای سرویسهای مختلف)

- وی پی ان ها (برای ایجاد اتصال امن بین دستگاهها و شبکهها از طریق اینترنت)

تجهیزات نرمافزاری یا اکتیو شبکه معمولا هوشمند هستند و قادر به پردازش دادهها، اعمال سیاستهای امنیتی و تجزیه و تحلیل ترافیک برای بهینهسازی عملکرد شبکه میباشند.

شرکت های ارائه دهنده تجهیزات امنیت شبکه

تاریخچه شبکه

تاریخچه شبکه به دوران اولیهی توسعهی فناوری اطلاعات و ارتباطات باز میگردد و روند تکامل آن در طول زمان به تدریج به ساختارهای پیچیدهتری تبدیل شده است. در اینجا به مراحل مهم تاریخچه شبکه اشاره میکنیم:

- دهه 1960 – آغاز شبکهها

در این دوران، مفهوم شبکه به عنوان یک روش برای اتصال سیستمهای کامپیوتری به یکدیگر مطرح شد. در ابتدا، شبکههای اولیه به منظور به اشتراکگذاری منابع محاسباتی و تسهیل ارتباطات بین رایانهها ساخته شدند. یکی از نخستین نمونهها، ARPANET بود که توسط وزارت دفاع ایالات متحده (در اواخر دهه 1960) طراحی شد. هدف اصلی ARPANET تسهیل ارتباطات بین دانشگاهها و مؤسسات تحقیقاتی در زمان جنگ سرد بود.

- دهه 1970 – تکامل پروتکلها

در دهه 1970، شبکههای کامپیوتری به سرعت گسترش یافتند و مفهوم پروتکلهای ارتباطی شکل گرفت.

TCP/IP، که در ابتدا در ARPANET مورد استفاده قرار گرفت، به پروتکلی استاندارد تبدیل شد. این پروتکلها به دستگاههای مختلف اجازه میدهند تا به شیوهای همزمان و هماهنگ با یکدیگر ارتباط برقرار کنند. پروتکل TCP/IP در اواخر دهه 1980 به طور رسمی برای اینترنت استفاده شد و سبب پیشرفت چشمگیری در گسترش شبکههای جهانی شد.

- دهه 1980 – توسعه شبکههای محلی (LAN)

در این دوران، شبکههای محلی (LAN) برای استفاده در دفاتر، دانشگاهها و مراکز تحقیقاتی به سرعت رشد کردند. فناوریهای مانند Ethernet در این زمان معرفی شدند که امکان انتقال دادهها را در فواصل کوتاهتر با سرعتهای بالاتر فراهم کردند.

- دهه 1990 – پیدایش اینترنت عمومی

در اواسط دهه 1990، اینترنت به شکلی که امروز میشناسیم، گسترش یافت و به یک شبکه جهانی برای تبادل اطلاعات تبدیل شد.

WWW (شبکه جهانی وب) که توسط تیم برنرز لی در 1991 ایجاد شد، دسترسی به محتوای اینترنت را برای عموم مردم سادهتر کرد. در این زمان، اینترنت به سرعت رشد کرد و استفاده از آن به صورت جهانی رواج پیدا کرد.

- دهه 2000 و بعد از آن – شبکه های اجتماعی و اینترنت موبایل

در دهههای اخیر، شبکهها به طور قابل توجهی پیچیدهتر شدند و ظهور شبکههای اجتماعی (مانند فیسبوک، توییتر و اینستاگرام ) و فناوریهای بیسیم مانند Wi-Fi و 4G/5G موجب شد تا ارتباطات شبکهای به صورت بیوقفه و در هر مکانی ممکن باشد. همچنین، با گسترش استفاده از دستگاههای هوشمند و اینترنت اشیاء (IoT)، شبکهها به ابزاری اساسی برای اتصال میلیاردها دستگاه به یکدیگر تبدیل شدند.

این روند تکاملی از آغازین ترین مراحل تا دنیای دیجیتال امروزی ادامه داشته است و همچنان شاهد تحولات جدید در دنیای شبکهها خواهیم بود.

شبکه خصوصی چیست؟

شبکه خصوصی یا Private network به یک شبکه ارتباطی گفته میشود که دسترسی به آن محدود به گروه خاصی از کاربران یا دستگاهها است و معمولاً برای انتقال دادهها و منابع داخلی یک سازمان یا مجموعه استفاده میشود. این شبکهها میتوانند به صورت فیزیکی مانند شبکههای (LAN) مجازی یا شبکههای VPN پیادهسازی شوند و معمولاً از طریق پروتکلهای امنیتی نظیر رمزنگاری و فایروالها از اطلاعات محافظت میکنند.

هدف اصلی شبکههای خصوصی فراهم کردن محیطی امن برای ارتباطات داخلی، به اشتراکگذاری منابع و دادهها و جلوگیری از دسترسی غیرمجاز از طریق محدودسازی دسترسی کاربران خارجی است. در این شبکهها، معمولاً از آدرسدهی خصوصی IP استفاده میشود و اتصال به شبکههای عمومی مانند اینترنت از طریق دروازهها یا روترها کنترل میشود.

شبکه عمومی چیست؟

شبکه عمومی به یک شبکه ارتباطی گسترده و باز اطلاق میشود که برای استفاده عموم کاربران طراحی شده و دسترسی به آن بدون محدودیتهای خاص امکانپذیر است. این شبکهها شامل اینترنت، شبکههای مخابراتی و شبکههای Wi-Fi عمومی میشود و برای ارائه خدمات ارتباطی، انتقال داده و دسترسی به منابع مختلف به کار میروند.

در شبکههای عمومی، دادهها معمولاً از طریق زیرساختهای اشتراکی منتقل شده و به دلیل ماهیت باز آنها، امنیت کمتری نسبت به شبکههای خصوصی دارند، مگر اینکه از روشهای رمزنگاری، VPN یا سایر پروتکلهای امنیتی برای حفاظت از دادهها استفاده شود. آدرسدهی در این شبکهها معمولاً با IPهای عمومی انجام میشود که امکان مسیریابی و ارتباط جهانی را فراهم میکند.

کاربرد شبکه

شبکههای کامپیوتری نقش اساسی در دنیای فناوری ایفا میکنند و در حوزههای مختلف کاربردهای گستردهای دارند. برخی از مهمترین کاربردهای شبکه عبارتاند از:

- اشتراکگذاری منابع: شبکهها امکان استفاده مشترک از منابعی مانند فایلها، چاپگرها، سرورها و نرمافزارها را برای کاربران فراهم میکنند که منجر به کاهش هزینهها و افزایش کارایی میشود.

- ارتباطات و تبادل داده: شبکهها پایه و اساس ارتباطات دیجیتال هستند و امکان ارسال و دریافت دادهها را از طریق ایمیل، پیامرسانها، تماسهای صوتی و تصویری، ویدئوکنفرانسها و رسانههای اجتماعی فراهم میکنند.

- دسترسی به اینترنت و سرویسهای ابری: شبکهها امکان اتصال به اینترنت را فراهم میکنند که به کاربران اجازه میدهد از خدمات آنلاین مانند موتورهای جستجو، رسانههای اجتماعی، سرویسهای استریمینگ و سرویسهای ابری مانند Google Drive و Dropbox استفاده کنند.

- مدیریت و نظارت از راه دور: در صنایع و سازمانها، شبکهها امکان کنترل و مدیریت سیستمها، سرورها، دستگاههای متصل از راه دور را فراهم میکنند که در امنیت، نظارت و بهره وری نقش مهمی دارد.

- بانکداری و تجارت الکترونیکی: شبکهها بستر اصلی برای انجام تراکنشهای مالی، خریدهای آنلاین، پرداختهای دیجیتال و سایر خدمات بانکداری الکترونیکی هستند.

- آموزش و پژوهش: با کمک شبکهها، آموزش مجازی، دسترسی به منابع علمی، برگزاری کلاسهای آنلاین و پژوهشهای بینالمللی امکانپذیر شده است.

- اینترنت اشیاء (IoT): شبکهها زیرساخت اصلی ارتباطی برای دستگاههای هوشمند، سنسورها و سیستمهای خودکار در خانهها، کارخانهها و شهرهای هوشمند را فراهم میکنند.

- امنیت و نظارت: بسیاری از سیستمهای امنیتی، از جمله دوربینهای مداربسته، کنترل دسترسی و سیستمهای هشدار، از شبکههای کامپیوتری برای انتقال دادهها و مدیریت امنیت استفاده میکنند.

به طور کلی، شبکهها پایه اصلی ارتباطات مدرن را تشکیل میدهند و در تمامی حوزههای فناوری اطلاعات و ارتباطات نقش کلیدی دارند.

انواع شبکه

انواع شبکههای کامپیوتری بر اساس محدوده جغرافیایی، معماری و مدل ارتباطی به چند دسته مختلف تقسیم میشوند که در ادامه به بررسی برخی از این شبکه ها میپردازیم:

انواع شبکه بر اساس محدوده جغرافیایی

- شبکه شخصی (PAN – Personal Area Network) این نوع شبکه برای ارتباطات با برد کوتاه بین دستگاههایی مانند گوشیهای هوشمند، لپتاپ و ساعتهای هوشمند استفاده میشود. نمونه رایج آن اتصال بلوتوث و Wi-Fi بین دستگاههای یک فرد است.

- شبکه محلی (LAN – Local Area Network) شبکهای که در یک محدوده کوچک مانند یک ساختمان، اداره یا دانشگاه استفاده میشود و امکان اشتراکگذاری منابع مانند فایلها و چاپگرها را فراهم میسازد.

- شبکه شهری (MAN – Metropolitan Area Network) این نوع شبکه محدوده جغرافیایی یک شهر یا منطقه را پوشش میدهد و معمولاً برای اتصال چندین شبکه محلی به یکدیگر استفاده میشود.

- شبکه گسترده (WAN – Wide Area Network) شبکهای که مناطق جغرافیایی وسیع، مانند چندین شهر یا کشور را پوشش میدهد. اینترنت، نمونهای از یک شبکه گسترده است.

- شبکه دانشگاهی یا پردیس (CAN – Campus Network) شبکه پردیس یا Campus Area Network (CAN) شامل مجموعهای از شبکههای محلی (LAN) است که در یک محدوده خاص مانند دانشگاه، مجتمع تجاری یا شرکت گسترده شدهاند. برخلاف MAN که مناطق شهری را پوشش میدهد، CAN معمولاً بین ۱ تا ۵ کیلومتر وسعت دارد.

انواع شبکه بر اساس معماری

- شبکه نظیر به نظیر (P2P – Peer-to-Peer) در این مدل، همه دستگاهها (کامپیوترها) بهطور مستقیم با یکدیگر ارتباط دارند و بدون نیاز به سرور مرکزی دادهها را به اشتراک میگذارند.

- شبکه مبتنی بر سرور (Client-Server) در این مدل، یک یا چند سرور وظیفه مدیریت و ارائه خدمات به کلاینتها (کاربران) را بر عهده دارند. این مدل در سازمانهای بزرگ کاربرد زیادی دارد.

انواع شبکه بر اساس روش ارتباطی

- شبکه باسیم (Wired Network) در این نوع شبکه، ارتباطات از طریق کابلهایی مانند کابلهای فیبر نوری، کابلهای مسی (Ethernet) یا کابلهای کواکسیال انجام میشود که پایداری و امنیت بیشتری نسبت به شبکههای بیسیم دارد.

- شبکه بیسیم (Wireless Network) در این نوع شبکه، ارتباطات از طریق امواج رادیویی، مادون قرمز یا Wi-Fi انجام میشود. شبکههای موبایل (4G, 5G)، Wi-Fi و Bluetooth نمونههایی از شبکههای بیسیم هستند.

بهطور کلی، انتخاب نوع شبکه به نیازهای سازمان، کاربران و محیط عملیاتی بستگی دارد و هر کدام از این شبکهها کاربردهای خاص خود را دارند.

بهترین نوع شبکه کدام است؟

شبکههای مختلفی با ساختارها و روشهای ارتباطی گوناگون وجود دارند که هرکدام برای شرایط خاصی طراحی شدهاند. با این همه تنوع، ممکن است این پرسش مطرح شود که کدام نوع شبکه برای سازمان یا کسبوکار شما مناسب است؟

پاسخ این سوال بسیار ساده است، به این صورت که هیچ شبکهای بهعنوان بهترین گزینه برای همه ی کسب و کارها وجود ندارد، چرا که انتخاب شبکهی مناسب به عواملی مانند نیازهای عملیاتی، نوع دادههای در حال تبادل و اهداف کلی سیستم بستگی دارد که شما می توانید از متخصصین فنی شرکت داریا برای طراحی و پیاده سازی مناسب ترین شبکه برای سازمان خود کمک بگیرید.

پیش از آنکه متخصصان شبکه در شرکت داریا اقدام به طراحی و پیادهسازی یک شبکه کنند؛ سوالات زیر را از شما میپرسند تا به این ترتیب بتوانند بر اساس نیاز شما بهترین سیستم را طراحی و پیاده سازی کنند.

- موارد استفاده از شبکه چیست؟

- چه تعداد کاربر و چه نوع دستگاههایی از این شبکه استفاده خواهند کرد؟

- محدودهی جغرافیایی تحت پوشش شبکه چند متر است؟

پس از مشخص کردن این عوامل، میتوان مناسب ترین نوع شبکه را انتخاب و بهترین روشهای اتصال را برای بهینهسازی عملکرد آن به کار گرفت.

مزایای راهاندازی شبکه در یک سازمان

راهاندازی یک شبکه در سازمانها میتواند بهرهوری، امنیت و کارایی را بهبود ببخشد. برخی از مهمترین مزایای ایجاد شبکه در یک سازمان عبارتاند از:

- اشتراکگذاری آسان منابع و دادهها

- افزایش امنیت اطلاعات

- مدیریت و کنترل متمرکز

- افزایش سرعت و بهره وری انتقال دادهها

- کاهش هزینههای عملیاتی

- مقیاسپذیری و توسعه پذیری

- بهبود ارتباطات داخلی و خارجی

- اطمینان از پشتیبان گیری از دادهها

- سازگاری با فناوریهای جدید

موارد ذکر شده در لیست بالا چند نمونه از مزایای راه اندازی یک شبکه مناسب برای یک سازمان است که کمک میکند شما یک گام از سایر شرکت ها جلو باشید.